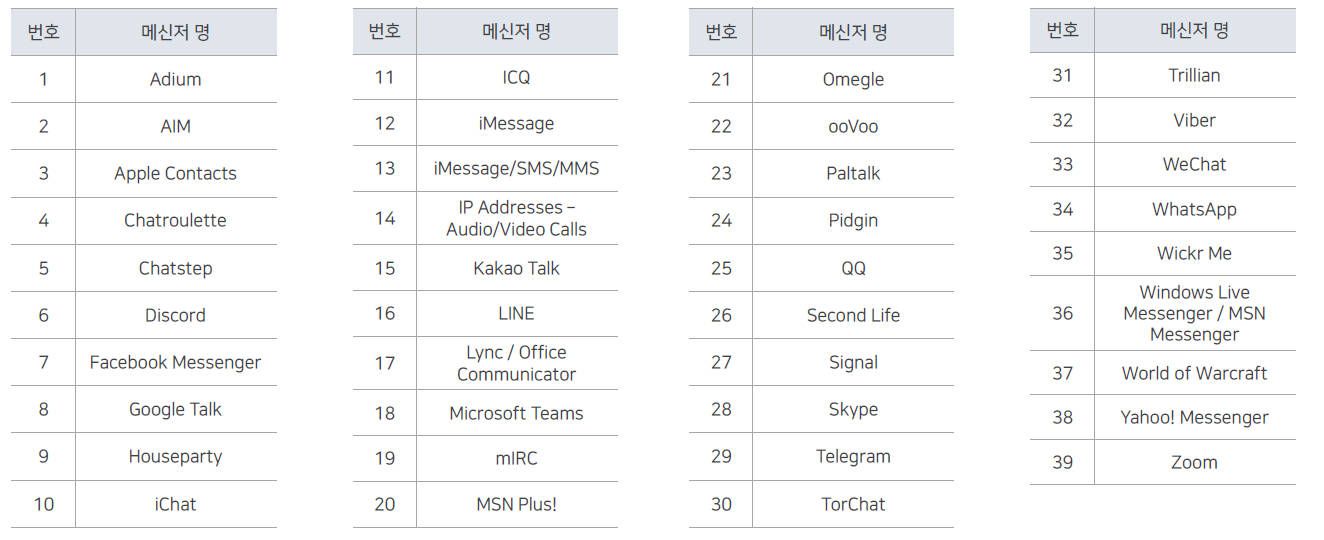

분석 지원하는 메신저 종류

AXIOM에서는 다양한 메신저에 대해 분석을 지원해준다. 분석 지원해주는 메신저의 종류는 "ARTIFACT DETAILS" 내 "COMMUNICATION" 항목에서 확인할 수 있으며, PC 같은 경우는 총 39개의 메신저를, 모바일 같은 경우는 총 57개의 메신저를 분석 지원해준다. 분석 지원하는 메신저 종류는 아래의 표와 같다.

- PC

- 모바일

AXIOM은 메신저의 암호화된 데이터를 복호화 하기 위해 사용자에게 데이터를 입력 받아 분석을 진행한다. 각 메신저 별로 입력해야 하는 옵션이 다르다. 분석 옵션은 비밀번호 후보군, 복호화 키와 같은 복호화를 위한 데이터 입력일 수도 있고 수집 데이터 범위를 지정하는 옵션일 수도 있다. 분석 옵션 입력은 필수는 아니지만, 만약 미입력 상태에서 분석을 진행하면 원하는 분석 결과를 얻지 못할 가능성이 크다.

분석 지원하는 PC와 모바일 메신저 중 옵션을 입력해야 하는 메신저는 다음과 같다.

PC 메신저 분석 시 입력해야 하는 옵션

AXIOM에서 분석 지원되는 PC 메신저 중 6개의 메신저는 분석 옵션을 따로 입력해줘야 더 자세한 분석 결과를 얻을 수 있다.

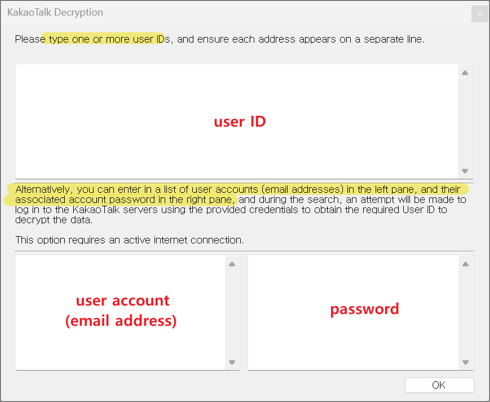

KakaoTalk

AXIOM을 이용해 PC KakaoTalk을 자세히 분석하기 위해서는 UserID를 입력하거나 계정과 비밀번호 후보군을 입력해야 한다. 만약 분석 대상자의 UserID를 알고 있다면 UserID만 입력하면 되고, 알고 있지 않다면 화면 하단에 계정과 비밀번호 후보군을 입력하면 된다.

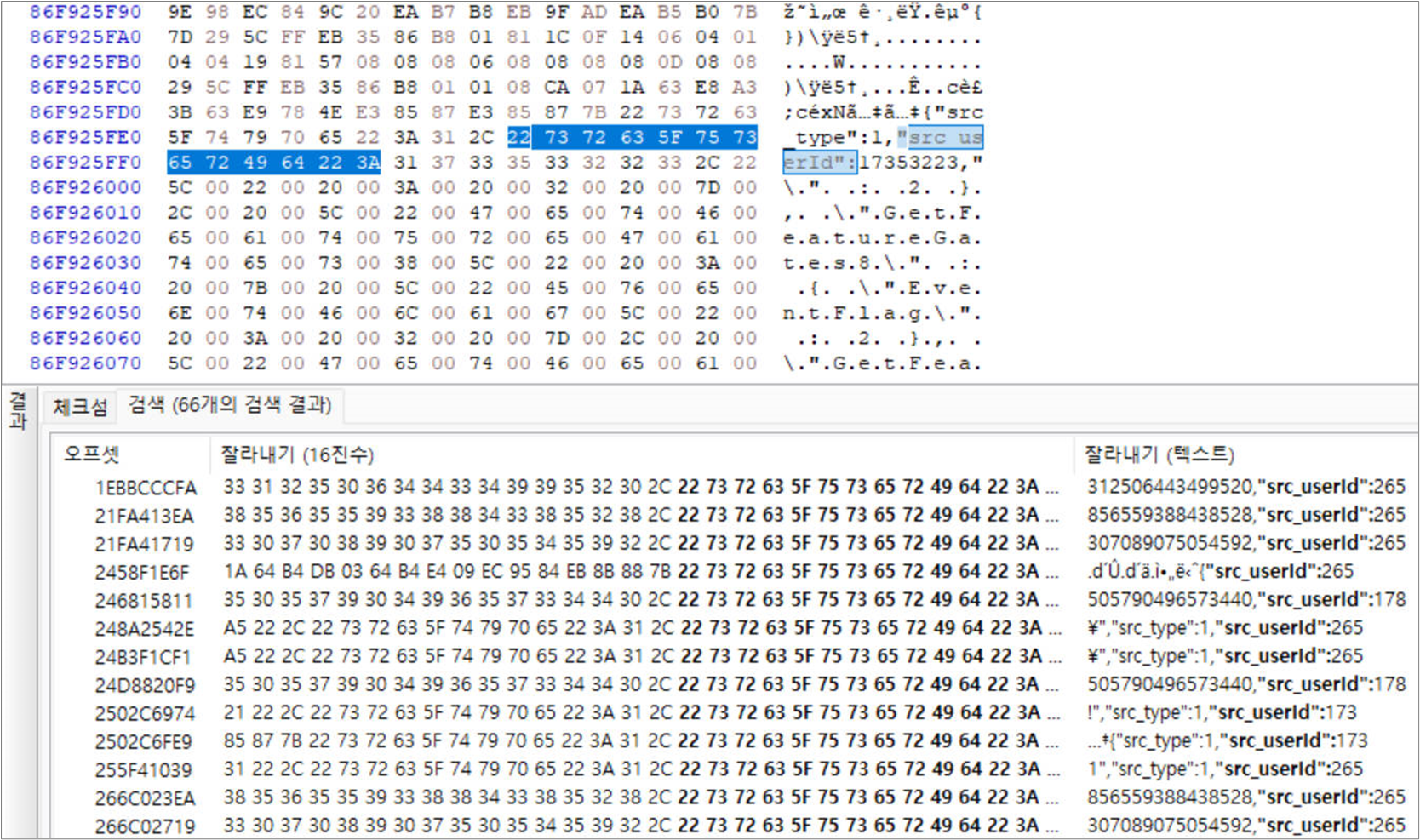

분석 옵션으로 입력해야 하는 UserID와 계정, 비밀번호 후보군은 분석 대상자가 따로 제공해주지 않으면 획득하기 어려운 데이터들이다. 그 중 UserID는 분석 대상 PC 혹은 분석 대상 PC의 이미지를 확보했다면, 분석 대상자의 추가 제공 없이도 메모리 파일 내 특정 패턴 검색을 통해 UserID를 획득할 수 있다.

1) PC KakaoTalk이 활성 상태인 경우

분석 대상 PC가 켜져 있고, PC KakaoTalk이 로그인된 채 활성되어 있다면, 프로세스 메모리 덤프에서 패턴 검색을 해 UserID를 알아낼 수 있다.

물론 프로세스 메모리 덤프가 아닌 전체 메모리 덤프에서도 패턴 검색으로 UserID를 알아낼 수 있다. 하지만 전체 메모리 덤프에서 검색하는 것보다 KakaoTalk 프로세스 메모리 덤프에서 검색하는 것이 더 정확하고 많은 UserID를 얻을 수 있기 때문에 프로세스 메모리 덤프에서 패턴 검색을 하는 것을 추천한다.

2) PC KakaoTalk이 비활성 상태인 경우

분석 대상 PC가 꺼져 있거나, KakaoTalk 프로세스가 종료되어 있다면, 페이지 파일에서 패턴 검색을 해 UserID를 알아낼 수 있다.

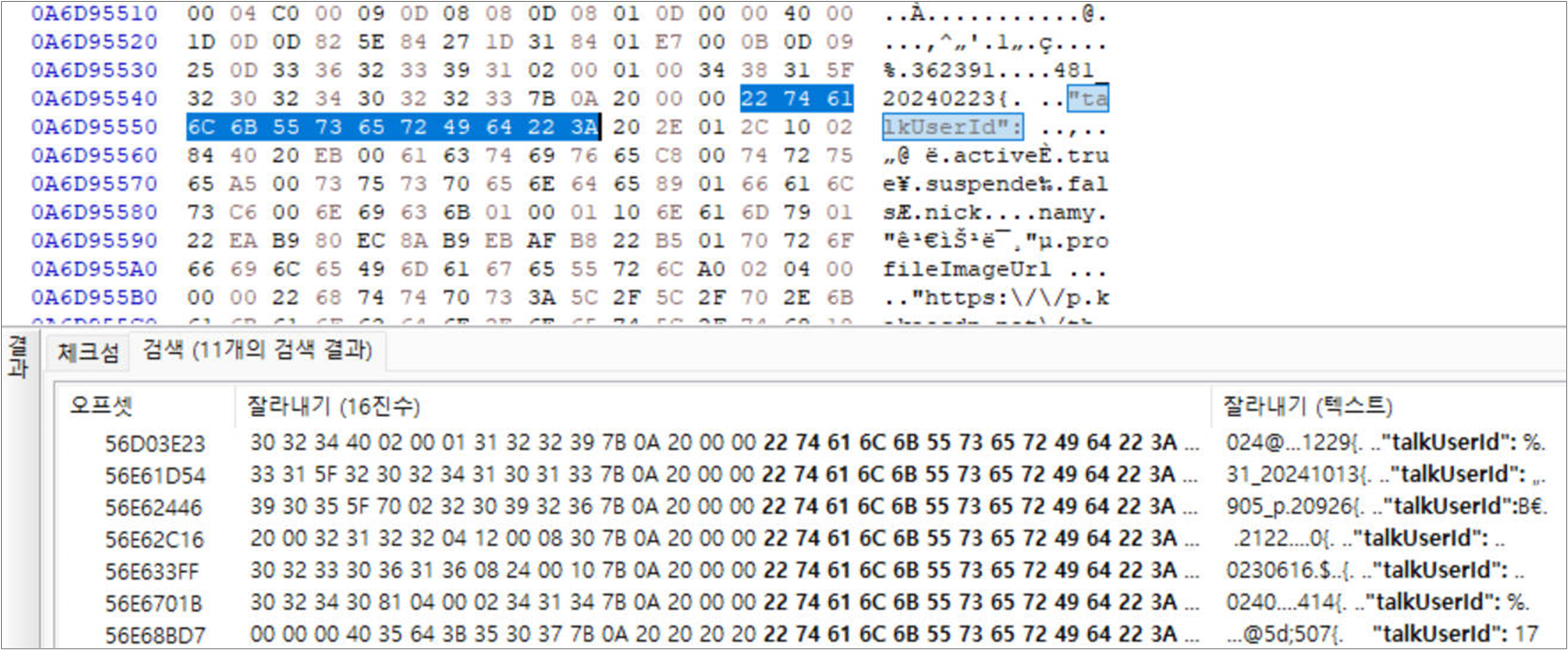

메모리 파일 특성 상 패턴으로 UserID가 많이 검출될 수도 있고 아닐 수도 있다. 그 중 앞서 말한 두 파일(프로세스 메모리 덤프 파일, 하이버네이션 파일) 모두 에서 UserID가 가장 많이 검색되는 패턴은 아래의 표와 같다.

메모리 파일에서 패턴 검색하면 다양한 숫자 조합이 나올 수도 있는데, 그 중 어떤 것이 분석 대상자의 UserID인지 정확히 모르겠다면 검색 결과에 나온 모든 숫자 조합을 한 줄 당 하나씩 AXIOM에 모두 입력해도 된다. 즉, AXIOM에서 PC KakaoTalk 분석 옵션으로 정확한 UserID 하나가 아니더라도 UserID 후보군을 입력해도 된다.

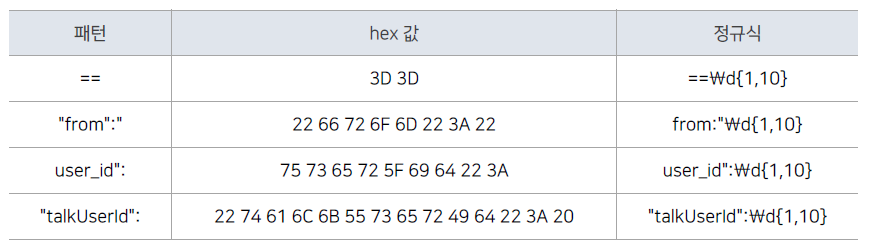

AXIOM을 이용해 PC용 QQ 메신저 분석할 때에는 AXIOM 프로세싱 과정에서 복호화 키를 획득하는 과정이 이루어진다. 이 과정에서 AXIOM은 메모리 덤프에서 복호화 키 획득 시도하기 때문에, 분석 옵션으로 메모리 덤프 파일을 로드해줘야 한다.

이 때, 전체 메모리에 대한 덤프 파일을 로드하면 AXIOM 프로세싱 시 복호화 키 획득 시간이 오래 걸릴 수 있기 때문에 QQ 메신저의 프로세스 메모리 덤프 파일을 로드해주는 것을 추천한다.

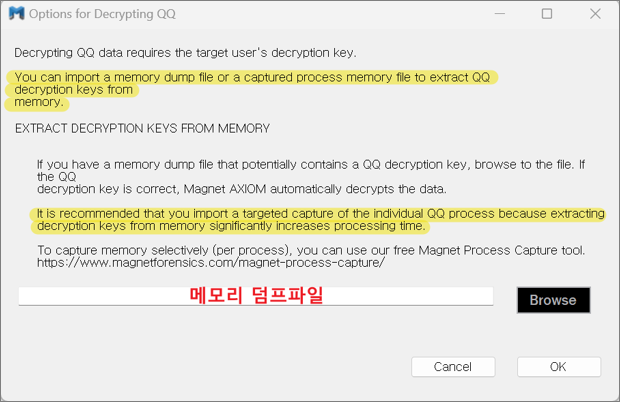

Telegram

PC용 Telegram은 “%Usersprofile%/Library/GroupContainers/6N38VWS5BX.ru.keepcoder.Telegram/appstore/account-[계정 ID]/postbox/db” 내 db_sqlite라는 암호화된 DB 형태로 메세지 등 중요한 정보들을 저장한다. 이를 복호화 하기 위해서는 계정 비밀번호가 필요하며, AXIOM 프로세싱 과정에서 PC용 Telegram을 복호화해 자세히 분석하기 위해서는 계정 비밀번호나 비밀번호 후보군을 입력해야 한다. 아래의 옵션 입력 창 사진에서 볼 수 있듯이 PC용 Telegram 데이터 복호화 후 상세 분석은 macOS에서만 가능하므로, Windows PC를 분석할 때에는 계정 비밀번호를 입력해도 상세 분석이 어렵다.

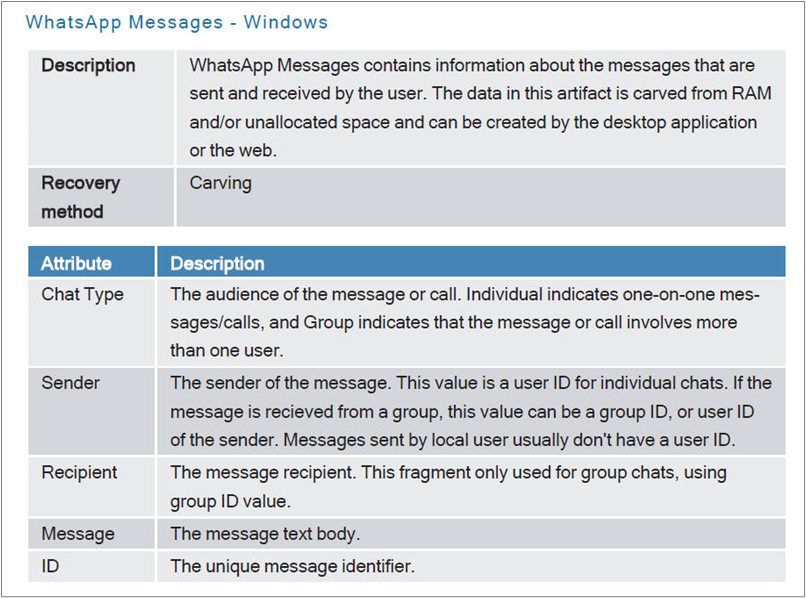

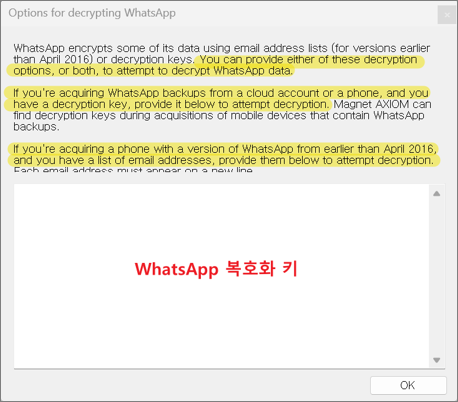

MAGNET Artifact Reference에서 확인할 수 있듯이, AXIOM은 RAM이나 비할당 영역을 카빙해 WhatsApp의 백업 데이터를 획득한다.

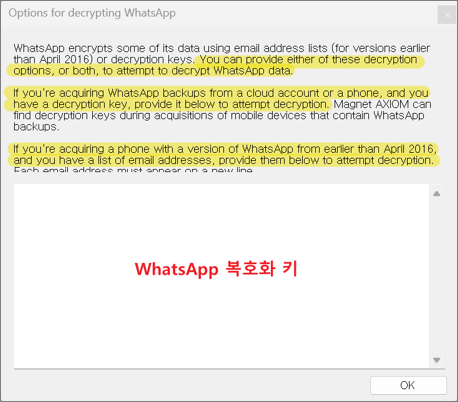

WhatsApp 백업 데이터를 획득 및 복호화를 하기 위해서는 복호화 키가 필요하다. 즉, AXIOM 프로세싱 과정에서 PC용 WhatsApp을 획득 및 복호화한 후 자세히 분석하기 위해서는 복호화 키 후보군을 한 줄당 하나씩 입력해야 한다. 아래의 옵션 입력 창 사진에서 볼 수 있듯이, WhatsApp 2016년 4월 이전 버전 같은 경우 이메일 주소를 이용해 복호화할 수 있고, 그 이후 버전은 특정 복호화 키를 이용해 복호화할 수 있다.

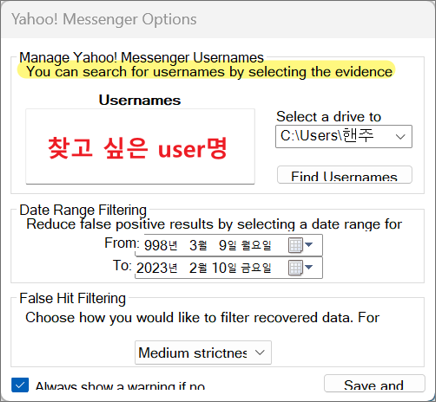

Yahoo! Messenger

AXIOM을 이용해 Yahoo! Messenger를 자세히 분석하기 위해서는 따로 복호화 관련 옵션을 입력하지 않고, 데이터 수집 범위를 지정해주면 된다. 만약 찾고 싶은 특정 사용자가 있으면 특정 User명을 입력하면 된다.

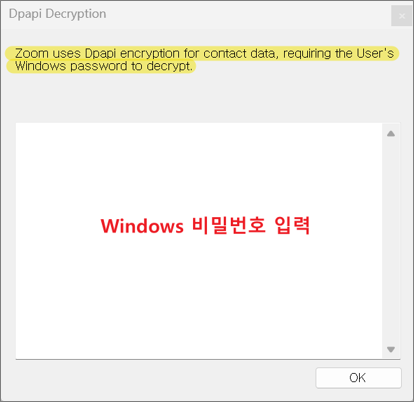

Zoom

AXIOM을 이용해 Zoom 메신저의 연락처 데이터 수집하거나 복호화하기 위해서는 사용자의 Windows 로그인 비밀번호를 입력해야 한다.

모바일 메신저 분석 시 입력해야 하는 옵션

AXIOM에서 분석 지원되는 모바일 메신저 중 2개의 메신저는 분석 옵션을 따로 입력해줘야 더 자세한 분석 결과를 얻을 수 있다.

모바일 KakaoTalk 같은 경우 UserID를 이용해 DB를 암호화하지 않아 별도의 옵션을 입력하지 않아도 상세 분석이 가능하기 때문이다.

하지만 DB가 암호화되어 있지 않다고 해서 대화 내용도 암호화되어 있지 않은 것은 아니다. 대화 내용은 암호화되어 있고 복호화를 시도해야 하지만, UserID를 이용해 복호화 하는 것이 아니여서 UserID 입력을 받지 않는 것 뿐이다.

모바일용 WhatsApp 백업 데이터를 획득 및 복호화를 하기 위해서는 PC와 동일하게 복호화 키가 필요하다. 아래의 옵션 입력 창 사진에서 볼 수 있듯이, 모바일용 WhatsApp도 마찬가지로 WhatsApp 2016년 4월 이전 버전 같은 경우 이메일 주소를 이용해 복호화할 수 있고, 그 이후 버전은 특정 복호화 키를 이용해 복호화할 수 있다.

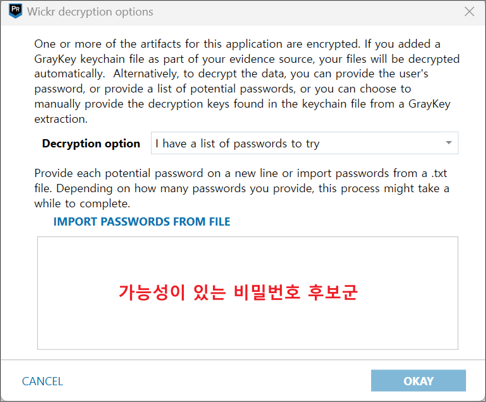

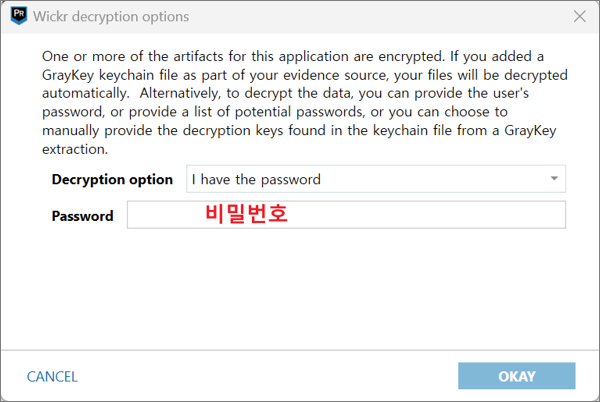

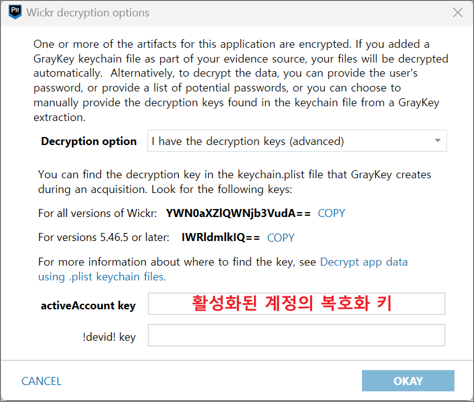

Wickr Me

Wickr Me 메신저 데이터를 획득 및 복호화 하기 위해서는 사용자의 비밀번호를 입력해줘야 한다. 만약 사용자의 비밀번호를 모른다면 다른 옵션을 선택해 그에 맞는 복호화 정보를 입력해주면 된다.

a. 사용자 비밀번호 입력 옵션

b. 복호화 키 입력 옵션

c. 사용자 비밀번호 후보군 입력 옵션