라스베이거스는 화려한 불빛과 다양한 엔터테인먼트로 전 세계의 사람들이 찾는 도시입니다. 하지만 매년 여름, 이 도시는 2만명 이상의 사이버 보안 전문가와 기업이 모여드는 도시로 변신합니다. 바로 BlackHat USA(이하, 블랙햇)가 주인공입니다. 이번 글에서는 올 여름 다녀온 블랙햇 컨퍼런스에서의 경험들을 공유하고자 합니다.

BlackHat USA 2024

블랙햇은 1997년 설립 이후, 세계 최대 보안 컨퍼런스로 자리 잡았습니다. 매년 미국, 유럽, 아시아, 아프리카에서 개최되며, 보안 연구, 기술 동향, 비즈니스 홀, 네트워킹 등 보안 전문가들이 한 자리에 모여 협력과 성장을 도모할 수 있는 기회를 제공합니다.

블랙햇은 연구 결과와 최신 기술 트렌드 등을 공유하는 Briefings 세션과 사이버 공격 및 방어 기술을 직접 학습할 수 있는 Tranings으로 나누어집니다. 저희는 이번에는 Briefings 세션을 다녀왔는데요!

여러 세션을 통해 다뤄진 다양한 주제 중 공통된 키워드를 뽑아보자면, "공격 표면의 확대와 복잡성 증가", "AI와 사이버 보안", "공급망 보안" 이었습니다.

# 공격 표면의 확대와 복잡성 증가

클라우드 컴퓨팅과 다양한 솔루션의 등장과 확산으로 인해 사이버 보안의 공격 표면은 오히려 확대되고 있습니다. 자원 관리의 효율성 또는 보안을 위해 사용되는 클라우드와 여러 솔루션으로 인해 시스템은 더욱 복잡해지고, 이는 관리의 부재로 연결되며 보안 위협도 함께 증가합니다.

이러한 공격 표면이 확대되면서 발생할 수 있는 취약점을 소개한 두 가지의 세션을 소개합니다!

Session 1. Breaching AWS Accounts Through Shadow Resources

- 해당 세션은 AWS와 같은 클라우드 환경에서 발생할 수 있는 Shadow Resource로 인해 발생하는 취약점에 대해 발표했습니다. AWS에는 3000가지가 넘는 다양한 서비스가 제공되고 있으며, 특정 서비스는 데이터 저장을 위해 자동적으로 S3 Bucket을 생성합니다.

- 자동으로 생성되는 S3 Bucket과 같은 자원이 제대로 관리되지 않을 경우, 이는 공격자에게 타깃이 될 수 있습니다. 특히, 이러한 자원들이 Public Access로 공개되어 있는 경우, Account ID, Region, Service 등 일련의 정보들을 무차별 대입하여 URL을 생성하고 접속할 수 있습니다.

AWS에서 특정 서비스를 사용할 때, 자동 또는 반자동으로 생성되는 자원(ex. S3 Bucket)을 의미하며, 대부분 사용자의 개입 없이 생성되므로 계정 소유자가 인지 하지 못한 자원을 의미하기도 합니다.

- 따라서, 이러한 그림자 자원에 대해 이해하고 사용 중인 서비스들에 대한 철저한 관리와 지속적인 모니터링의 중요성을 강조했습니다.

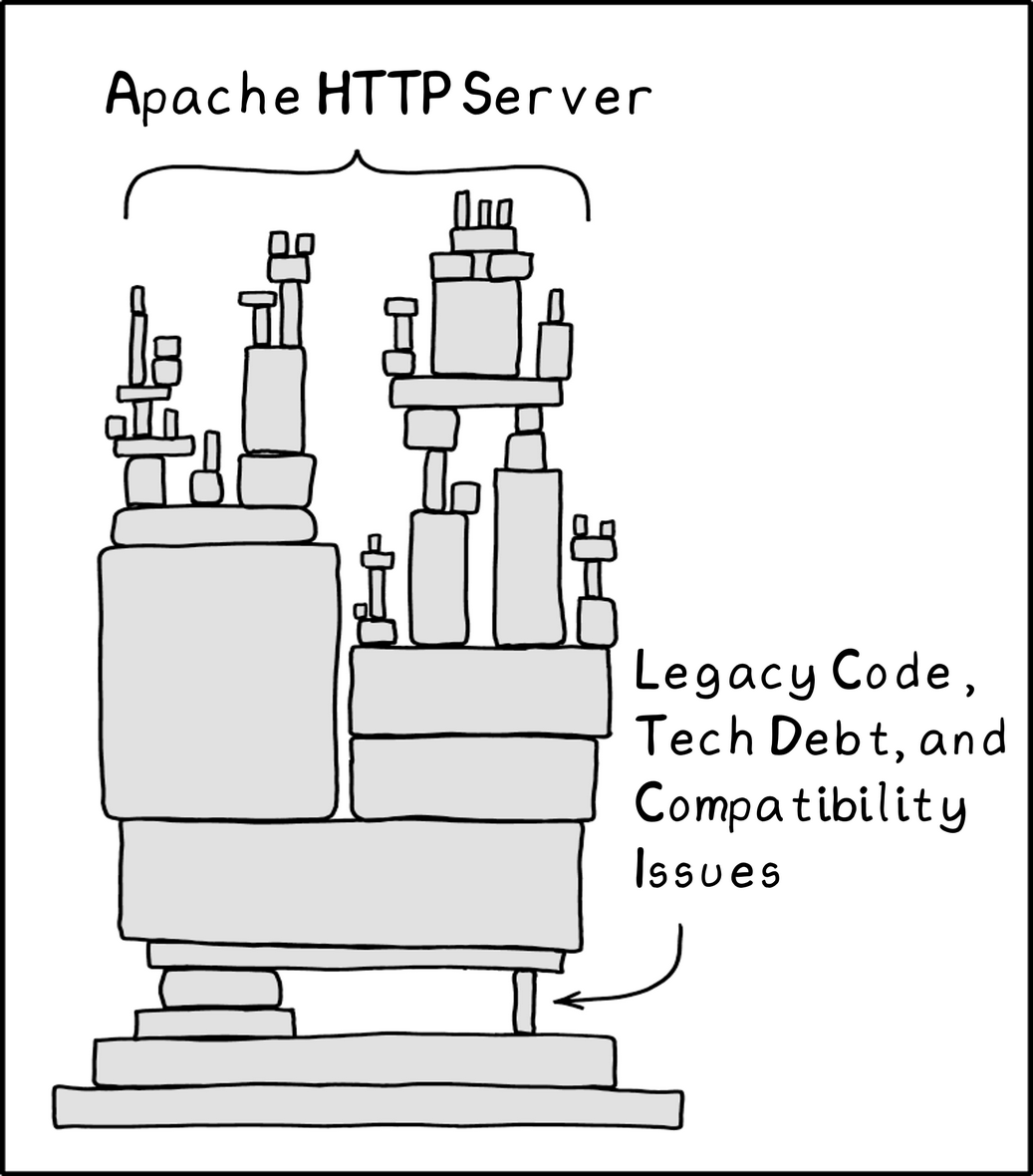

Session 2. Confusion Attacks: Exploiting Hidden Semantic Ambiguity in Apache HTTP Server

- Apache HTTP Server는 내부에는 136가지의 Module들이 상호작용으로 동작하고 있습니다. 하지만, 모든 Module들이 일관되게 데이터 처리를 하고 있지 않으며, 이로 인한 발생하는 Confusion Attack에 대해 설명했습니다.

- 주요 Confusion Attack으로는 Filename Confusion, DocumentRoot Confusion, Handler Confusion이 있으며, CVE-2024-38472를 포함한 9가지 취약점에 대해 발생 원리에 대해 설명했습니다.

- 자세한 내용이 궁금하신 분은 아래 URL에서 확인할 수 있습니다.

- 서비스 간 상호작용이 점점 더 복잡해짐에 따라 사용자의 편의성과 이전 버전의 호환성을 균형 있게 유지하는 것은 어려우며, 사소한 실수가 치명적인 오류를 만들 수 있다고 강조했습니다.

# AI와 사이버 보안

2023년과 마찬가지로 AI는 사이버 보안 분야에서 큰 관심을 받고 있습니다. 이번 블랙햇은 총 129가지 발표가 준비되어 있었으며, 클라우드 다음으로 많은 비율을 차지하고 있었습니다.

특히 최근 ChatGPT가 많이 상용화되면서 보안에서도 LLM을 활용해 다양한 시도를 하고 있습니다. 그에 따라 LLM을 보안에 접목한 몇 가지 세션을 공유하고자 합니다.

Session 3. Threat Hunting with LLM: From Discovering APT SAAIWC to Tracking APTs with AI

- 해당 세션은 다크 핑크라고도 불리는 SAAIWC APT 조직에서 사용되는 악성 파일들의 파일명, 내부 문자열 등을 LLM을 통해 학습하여 특징을 추출하고, 이를 YARA Rule로 작성하는데 활용한 과정을 설명하는 세션이였습니다. LLM을 위협 인텔리전스에 어떤 방식으로 접목하여 활용할 수 있는지 그들의 경험을 느낄수 있는 뜻깊은 세션이였습니다.

Session 4. Unraveling the Mind Behind the APT - Analyzing the Role of Pretexting in CTI and Attribution

- 본 세션에서는 APT 그룹이 Inital Access에서 주로 사용하는 전술 중 하나인 프리텍스팅(Pretexting)에 대한 심도 있는 분석이 이루어졌습니다. 프리텍스팅을 분석함으로써 해당 그룹의 행동적 특성을 파악할 수 있다고 언급하였습니다.

프리텍스팅은 소셜 엔지니어링의 한 기법으로, 공격자가 특정 정보를 얻기 위해 신뢰를 쌓거나 상황을 조작하여 목표로 하는 사람을 속이는 방법입니다. 프리텍스팅은 주로 사전 계획된 거짓말이나 상황을 만들어내는 것으로 이루어지며, 그 목적은 피해자가 자발적으로 민감한 정보를 제공하도록 유도하는 것입니다.

- 이러한 행동적 특성을 LLM과 Stylometry나 Context 기반 분석 방법을 접목해 특징을 추출하고 연관지어 APT 그룹의 활동을 더 효과적으로 추적하고 방어하는 데 중요한 역할을 할 것으로 기대했습니다.

# 공급망 보안

마지막 키워드는 공급망 보안 분야였습니다. 공급망 보안 역시 최근 사이버 보안에서 가장 중요한 주제 중 하나로, 여러 세션에서 다루어졌습니다.

최근 XZ Utils 백도어부터 3CX 공급망 사고까지 다양한 문제가 발생하고 있으며, 화웨이의 백도어 논란 등 하드웨어 공급망 공격도 논란이 되고 있습니다. 특히 저는 세션6을 들은 후로, 인터넷이 연결되는 전자제품은 꼭 공식 인증된 유통업체에서 구매해야겠다고 생각했습니다.

Session 5. Secure Shells in Shambles

- 이 세션에서는 SSH의 진화와 현재 상태, 그리고 관련 보안 취약점과 방어 전략에 대해 다루었습니다. SSH는 원격 접속을 안전하게 제공하는 프로토콜로 널리 사용되고 있지만, 브루트 포스 공격, 공개 키 인증의 취약점, 호스트 키 관리 문제 등 여러 보안 이슈가 존재합니다.

- 세션에서는 SSHamble이라는 새로운 도구를 소개하며, SSH 구현의 취약점을 탐지하고 강화하는 방법을 설명했습니다. 또한, 공개 키 인증만 사용하고, 호스트 키 관리를 중앙화하며, 불필요한 기능을 비활성화하는 등의 보안 모범 사례를 권장했습니다. 이와 같은 전략을 통해 SSH 보안을 강화하고, 최신 공격에 대비할 수 있음을 강조했습니다.

Session 6. You've Already Been Hacked: What if There Is a Backdoor in Your UEFI OROM?

- 이 세션에서는 UEFI OROM(Option ROM)을 통해 감염될 수 있는 백도어에 대해 심도 있는 분석을 다루었습니다. OROM은 시스템 초기화 과정에서 사용되는 DXE 드라이버를 포함하고 있으며, 이 영역은 악성코드가 숨기 좋은 장소로 꼽힙니다. 파일시스템이나 BIOS에 악성코드를 삽입하는 경우 EDR을 통해 탐지될 가능성이 높지만, OROM에 저장된 백도어는 소프트웨어적으로 쉽게 읽어낼 방법이 없어 탐지가 어렵기 때문입니다.

- 또한, OROM은 사용자 모드나 커널 영역에 대한 접근 없이도 UEFI를 직접 감염시킬 수 있는 장점이 있습니다.

- 세션에서는 이러한 OROM 백도어의 감염 시나리오와 탐지 방지 기법을 설명하고, UEFI, UEFI+커널, UEFI+커널+사용자 모드 백도어의 개념 증명(PoC)도 소개되었습니다. 예를 들어, OROM 백도어는 HTTP 프로토콜을 사용해 네트워크 통신을 수행할 수 있지만, 이는 BIOS 설정에서 수동으로 활성화해야만 가능합니다.

- 이런 백도어를 방어하기 위해서는 Secure Boot를 활성화하고, 의심스러운 네트워크 트래픽을 모니터링하는 것이 중요합니다. 또한, 공급망 공격을 방지하기 위해 OROM을 추출해 백도어 존재 여부를 조사하는 절차도 필요합니다.

# Business Hall

AI와 사이버 보안

올해도 비즈니스홀에는 전 세계 유명 보안 기업이 참여하고 자사 제품을 홍보했습니다. CrowdStrike와 같은 대형 보안 기업외에도 다수의 스타트업들도 참가했는데, 그들의 공통된 주제는 AI였습니다. 2023년과 마찬가지로 2024년에도 AI가 사이버 보안 분야에서 큰 관심을 받고 있는 만큼, 수많은 기업들도 AI/ML을 활용한 위협 탐지 및 대응 자동화, 프로파일링 등 다양한 목적으로 기존 자사 제품에 AI를 결합하여 더욱 고도화된 위협에 대응할 수 있다는 점을 어필하고 소개했습니다.

마치며...

블랙햇 USA 2024는 세계 최대의 보안 컨퍼런스라는 명성에 걸맞게 그 규모와 열기가 정말 대단했습니다. 물론 라스베가스의 열기도 정말 뜨거웠습니다.🥲🫠 (당시 최고 온도 45°C 육박)

수많은 기업들이 마련한 부스에서 다양한 이벤트가 펼쳐졌고, 그 과정에서 여러 사람들과의 소통도 자연스럽게 이어졌습니다. 이전에 다녀왔던 해외여행 경험을 바탕으로 영어 회화에 어느 정도 자신이 있었다고 생각했지만, 비즈니스 회화는 또 다른 도전이었습니다. 소통을 하는 동안 여러 번 말문이 막히면서, 영어 공부의 필요성을 느꼈습니다.

컨퍼런스가 끝난 후 주변의 여러 장소에서 다양한 네트워크 파티가 열렸습니다. 아쉽게도 미리 예약을 하지 못해 파티에 참석하지는 못했지만, 다음번에는 꼭 사전 예약을 해서 네트워크 파티에도 참석해보고 싶었습니다.

컨퍼런스 마지막 날, 숙소로 돌아오는 길에 인앤아웃 버거에서 포장해 온 햄버거를 침대 옆에 둔 상태로 잠들어 버렸습니다. 시차 적응이 정말 힘들더라구요.. 이후 5시간 뒤에 깨어나서 식어버린 인앤아웃 버거를 저녁으로 먹었는데, 정말 맛있었습니다. 다 식은 햄버거인데도 말이죠...

다음에 라스베가스를 다시 방문하게 된다면, 꼭 갓 만든 따끈한 인앤아웃 버거를 다시 먹겠다는 다짐을 하며 글을 마치겠습니다!🤤😋