1. 개요

Microsoft 365(이하 M365)는 오늘날 많은 기업이 업무 생산성을 높이고 효율적인 협업 환경을 구축하기 위해 사용하는 대표적인 구독형 사무 소프트웨어이다. M365는 이메일, 문서 작성, 파일 저장, 온라인 회의, 팀 협업 도구 등 다양한 기능을 하나의 플랫폼에서 제공하며, 이를 통해 기업의 생산성을 높이고 있다. 이러한 이유로 M365는 기업의 민감 정보가 저장되기에 사이버 공격자들에게 매력적인 표적이 되고 있다.

특히 비즈니스 이메일 침해(Business Email Compromise, 이하 BEC)와 같은 스캠 공격은 M365의 환경을 악용해 기업에 심각한 재정적 손실과 정보 유출을 초래하고 있다. Cloudflare에서 공개한 2023 Phishing Threats Reports에 따르면, BEC 공격의 전 세계 피해 규모는 약 57조 원에 달한다. Proofpoint의 2024 State of the Phish에서도 Microsoft는 사이버 공격자들이 가장 많이 사칭하는 브랜드로 꼽히며, 2023년 한 해 동안만 해도 6,800만 건 이상의 Microsoft 사칭 이메일이 발송된 것으로 보고되었다.

| 번호 | 자주 악용된 브랜드 | 번호 | 자주 악용된 브랜드 |

|---|---|---|---|

| 1 | Microsoft | 11 | Notion.so |

| 2 | World Health Organization | 12 | Comcast |

| 3 | 13 | Line Pay | |

| 4 | SpaceX | 14 | MasterClass |

| 5 | Salesforce | 15 | Box |

| 6 | Apple | 16 | Truist Financial Corp |

| 7 | Amazon | 17 | |

| 8 | T-Mobile | 18 | |

| 9 | YouTube | 19 | AT&T |

| 10 | MasterCard | 20 | Louis Vuitton |

| 출처: 2023 Phishing Threats Reports | |||

이처럼 스캠 공격은 여전히 기업 보안의 주요 위협으로 자리 잡고 있으며, 누구도 이러한 공격으로부터 완전히 안전하다고 할 수 없다. 본 글에서는 M365를 겨냥한 주요 스캠 공격 사례를 살펴보고, 기업이 보안 대책을 마련하려는 방안을 제시하고자 한다.

2. 비즈니스 이메일 침해(Business Email Compromise)와 이메일 계정 침해(Email Account Compromise)

비즈니스 이메일 침해(BEC)와 이메일 계정 침해(EAC)는 각각 사회공학적 접근법과 기술적 취약점을 기반으로 하는 사이버 공격 방식이다. BEC는 주로 심리적 압박, 신뢰, 긴급성을 이용해 피해자가 행동하도록 유도한다. 예를 들어, CEO로 속여 금전 송금을 요청하는 이메일을 통해 긴급성과 기밀성을 강조함으로써 수신자의 의심을 최소화한다. 또한, 공격자는 도메인 스푸핑과 같은 사칭 및 위조 기술을 활용해 실제 거래 내역을 바탕으로 허위 송장을 작성하는 등 더욱 정교한 공격을 수행할 수 있다.

반면, EAC는 피싱, 멀웨어, 크리덴셜 스터핑 등의 방법을 통해 이메일 계정의 자격 증명을 탈취하고, 탈취된 계정을 통해 기업 내부의 민감한 이메일 대화나 파일에 접근하며 추가적인 공격 기회를 모색한다. 탈취된 계정을 이용한 이메일 발송은 높은 신뢰도를 부여해 피해자가 의심 없이 악의적인 요청에 응답하게 만들고, 사용자 계정이 침해된 상태에서는 DMRAC와 같은 이메일 보안 메커니즘이 작동하지 않아 보안 기술이 무력화되는 특징을 가지고 있다.

| 구분 | BEC(Business Email Compromise) | EAC(Email Account Compromise) |

|---|---|---|

| 설명 | • 기업을 겨냥한 이메일 사칭 공격 • 임원, 거래처 등을 사칭해 금전을 보내거나 정보 제공 유도 |

• 이메일 계정을 해킹해 해당 계정을 악용하는 공격 • 내부 이메일처럼 신뢰를 이용한 공격 (송금 요청, 정보 탈취 등의 추가 공격) |

| 공격 대상 | • 주로 기업 (재무 담당자, 임원, 거래처 등) | • 특정 이메일 계정 (개인/기업) |

| 공격 방법 | • 이메일 사칭 (계정을 해킹하지 않아도 가능) | • 이메일 계정 해킹 후 내부적으로 신뢰 기반 공격 |

| • 이메일 스푸핑 기법 활용(이메일 주소 조작, 도메인 스푸핑, 이메일 헤더 조작) | ||

| 공격 목표 | • 돈, 기밀 정보, 송금 요청 | • 추가 피해 (스캠 메일 발송, 내부 정보 탈취 등) |

| 차이점 | • 사칭 메일 기반, 주로 기업 대상 | • 계정을 실제로 탈취 후 악용 |

3. CASE 1 - 취약한 비밀번호 사용으로 인한 EAC 사고

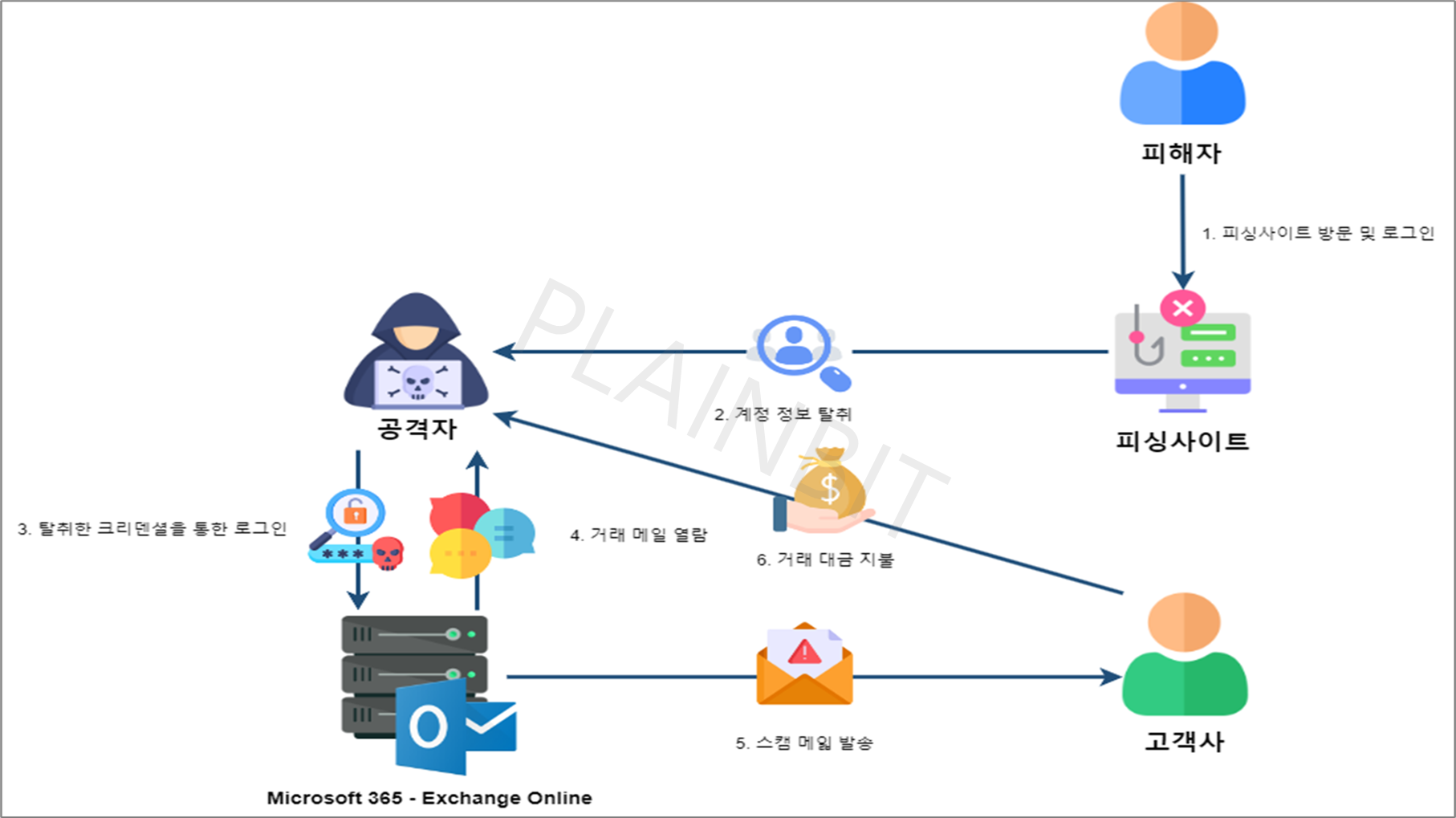

3.1. 개요도

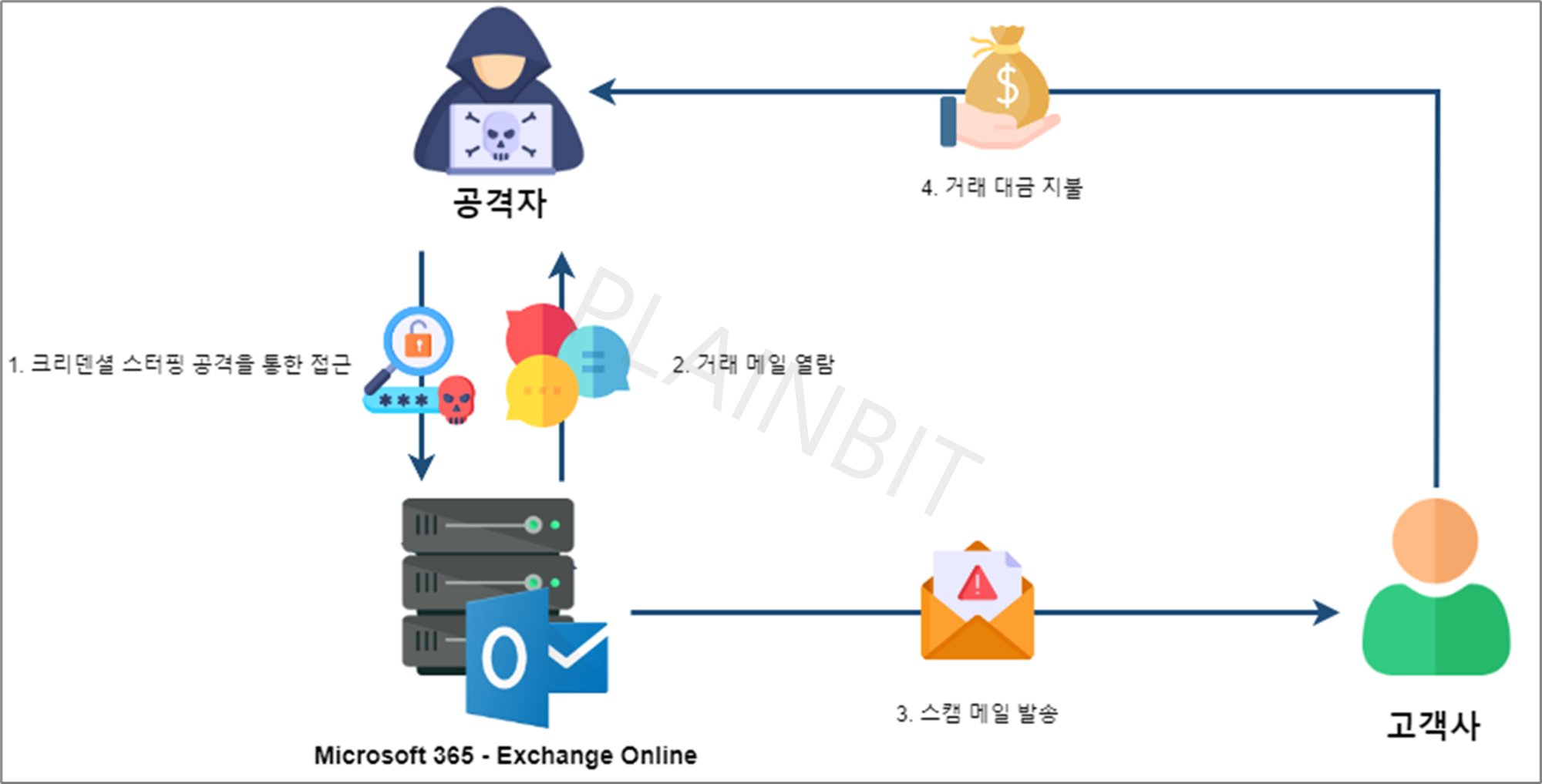

아래 그림은 취약한 비밀번호로 인해 M365 계정이 탈취되는 과정을 요약한 그림이다. 공격자는 크리덴셜 스터핑(Credential Stuffing)으로 쉽게 예측할 수 있는 패턴의 비밀번호를 대량 시도한 끝에, 결국 계정에 침투하는 데 성공했다.

3.2. 공격 기법

3.2.1. 최초 침투: 크리덴셜 스터핑(Credential Stuffing)

공격자는 크리덴셜 스터핑(Credential Stuffing) 기법을 악용해 사용자의 계정에 침투했다. 주로 공격자는 대량의 사용자 이름과 비밀번호를 수집한 후, 이를 자동화된 도구를 사용해 여러 플랫폼에 대입하며 로그인을 시도한다.

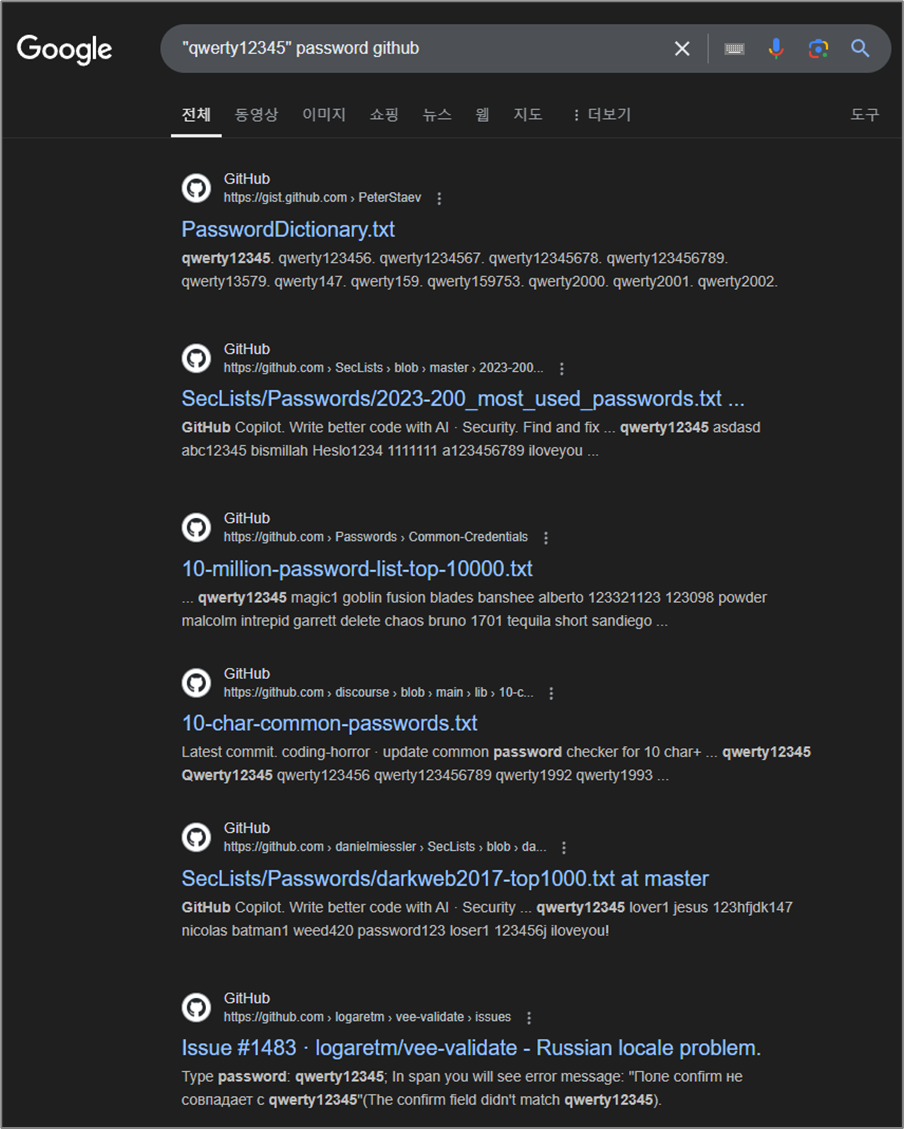

본 사고에서 탈취당한 계정의 비밀번호는 키보드 자판 배열을 활용한 “qwerty12345”, “1qaz2wsx”와 같은 비밀번호 패턴을 사용 중이었다. 기억하기 쉬운 비밀번호 패턴은 공격자가 쉽게 예측할 수 있다. 탈취당한 계정의 비밀번호를 검색 엔진(Google)을 통해 검색한 결과, 수많은 비밀번호 목록을 확인할 수 있다. 따라서, 공격자는 크리덴셜 스터핑 기법을 통해 M365에 접근할 수 있었을 것으로 보인다.

3.2.2. 정찰: 개인 및 조직의 정보 수집

공격자는 계정 탈취 후 추가 공격을 이어가기 위해 아래와 같은 작업을 수행했다.

1) 거래 메일 열람

공격자는 탈취한 계정에 로그인해, 해당 계정이 보유한 이메일 내용을 열람했다. 이를 통해 주요 거래 내역, 대금 지급 일정, 담당자 정보 등을 파악해 후속 공격 계획을 수립한다.

2) 거래 메일 내 고객사 사칭 메일 참조 추가

공격자는 탈취한 계정이 담당하는 대금 지급 관련 메일을 중점적으로 살펴보고, 거래 흐름을 세부적으로 파악한다. 이후, 자신이 거래 메일 스레드에 침투할 시점을 정한 뒤, 금전 탈취를 위한 2차 공격을 시작한다. 특히 거래 메일 스레드가 이미 오랜 기간 유지되고 있었다면, 대화 흐름에 익숙해진 담당자들은 새로운 참조(CC)나 숨은 참조(BCC) 인원을 추가로 확인하지 않을 가능성이 크다.

이 지점을 노린 공격자는 타이포스쿼팅(Typosquatting) 기법으로 만들어진 가짜 도메인(예: p1ainbit.co.kr)을 이용해 실제 고객사 직원과 거의 똑같은 이메일 주소를 생성했다. 그 후, 대금 지급 관련 메일 스레드에 해당 주소를 살짝 끼워 넣어서, 담당자들이 마치 "평소에 거래하던 사람"으로 인식하도록 유도한다. 이런 방식으로 공격자는 자연스럽게 대금 이체 정보를 조작하거나, 송금 계좌 변경 같은 요청을 하면서 금전 피해를 유발하려 한다.

3.2.3. 탐지 회피: 이메일 규칙 추가 및 메일 삭제

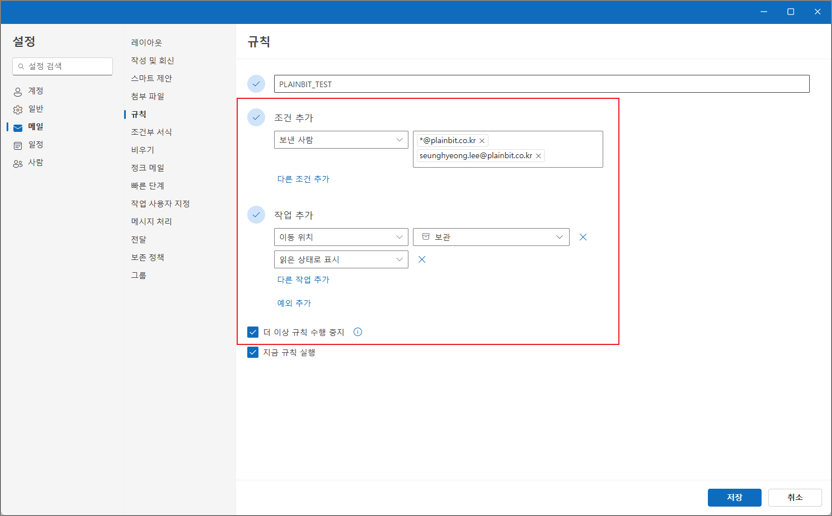

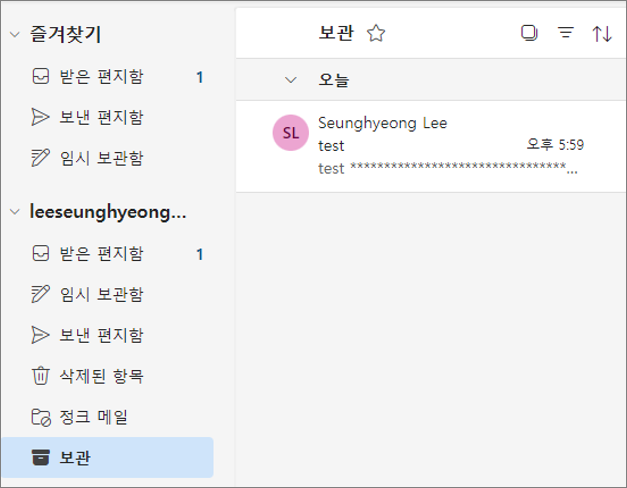

공격자는 자신이 추가로 발각되는 것을 막기 위해 메일 규칙을 교묘히 활용했다. 메일 규칙을 악용하면 스팸 필터나 보안 정책에서 경고 배너가 표시되지 않을 뿐만 아니라, 담당자에게 새 메일 알림이 뜨지 않아 담당자는 계정이 탈취당한 사실을 인지하기 어렵다. 다음은 공격자가 탐지 회피를 위해 추가한 메일 규칙의 예다.

- 본 사고에서 공격자는 탐지 회피를 위해 공격자가 수행한 행위는 다음과 같다.

- 특정 도메인(e.g.,

@p1ainbit.co.kr)에서 온 메일을- 특정 폴더로 자동 이동

- 읽은 상태로 표시

- 후 순위 규칙 무시(더 이상 규칙 수행 중지)

- 탐지 회피를 위해 악용한 메일 규칙은 Outlook 웹/앱에서 가능하며 “설정 - 메일 - 규칙”에서 확인할 수 있으며, 예시는 아래와 같다.

- 특정 도메인(e.g.,

[그림 4] Outlook 웹앱 메일 규칙 추가(왼) / 메일 규칙 적용(오) 예시

또한, 발송한 스캠 메일의 발송 흔적을 삭제하기 위해 메일을 수시로 삭제한다. 이럴 경우, 보낸 메일함을 확인해도 이상한 활동을 알아채기 어려워지고, 공격자는 상대적으로 오랜 시간 발각 없이 악성 행위를 지속할 수 있게 된다.

3.2.4. 영향: 거래 대금 송금

공격자는 변경된 계좌 번호로 송금을 요청하는 메일을 발송했고, 고객사는 별다른 의심 없이 송금해 손실이 발생한 사고이다. 또한, M365는 Exchange 외 OneDrive, SharePoint 등 다양한 클라우드 서비스가 포함되어 있어, 기업의 업무 자료가 유출될 위험까지 존재한다. 아래 표는 M365 Audit 로그에서 확인된 공격자 주요 행위 이벤트이다.

| 이름 | 작업(Opereation) | 설명 |

|---|---|---|

| 사용자 로그인 | UserLoggedIn | 사용자가 Microsoft 365 사용자 계정에 로그인 |

| 업데이트 | Update | 메시지의 속성이 변경 * ModifiedProperties로 변경된 속성을 판단 가능 |

| 생성 | Create | 메세지가 생성 |

| 파일 미리보기 | FilePreviewed | 사용자가 SharePoint 또는 비즈니스용 OneDrive 사이트에서 파일을 미리보기 기능을 통해 확인 이벤트는 일반적으로 이미지 갤러리 보기와 같이 단일 활동 기반으로 발생합니다. |

| 파일 접근 | FileAccessed | 사용자 또는 시스템 계정이 파일에 액세스 * FileAccessed 이벤트는 다음 5분 동안 동일한 파일에 대해 동일한 사용자에 대해 다시 기록되지 않음 |

| 메시지를 지운 편지함으로 이동 | MoveToDeletedItems | 메시지가 삭제되어 지운 편지함 폴더로 이동 |

| 사서함에서 메시지 제거 | HardDelete | 메시지가 복구 가능한 항목 폴더에서 제거 * 사서함에서 영구적으로 삭제 |

| 지운 편지함 폴더에서 메시지 삭제 | SoftDelete | 지운 편지함 폴더에서 메시지가 영구적으로 삭제 또는 삭제 * 해당 항목은 복구 가능한 항목 폴더로 이동 |

| Outlook 웹앱에서 받은 편지함 규칙 수정 | Set-InboxRule | 사서함에 액세스할 수 있는 사서함 소유자 또는 다른 사용자가 Outlook 웹앱을 사용해 받은 편지함 규칙을 수정 |

| Outlook 웹앱에서 새 편지함 규칙 생성 | New-InboxRule | 사서함에 액세스할 수 있는 사서함 소유자 또는 다른 사용자가 Outlook 웹앱에서 받은 편지함 규칙을 생성 |

4. CASE 2 - 피싱 사이트를 통한 EAC 사고

4.1. 개요도

아래 그림은 피싱 사이트로 위장된 Microsoft 로그인 페이지를 통해 사용자가 자격 증명을 입력해 계정이 탈취되는 과정을 요약한 그림이다.

4.2. 공격 기법

4.2.1 최초 침투: 피싱 사이트 방문 및 Microsoft 로그인

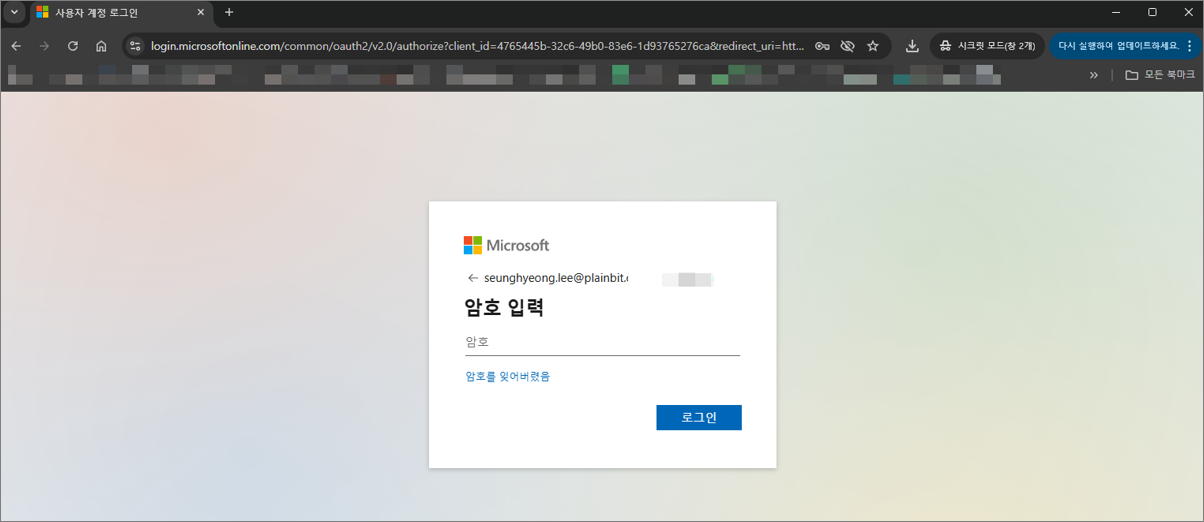

공격자가 가장 먼저 시도하는 단계는 사용자들의 로그인을 유도하는 피싱 사이트의 제작이다. 이 사이트는 마치 실제 Microsoft 로그인 페이지와 유사하게 꾸며져 있어, 사용자는 정상 사이트와 구분하기 어려울 정도다.

제작된 피싱 사이트는 SMS, 메일로 유포되기도 하지만, 정상 사이트를 해킹해 사용자가 사이트를 접속하면 피싱 사이트로 리다이렉션(Redirection)시켜 계정 입력을 유도하기도 한다. 아래 그림은 실제 Microsoft 로그인 피싱 페이지로 정상 페이지와 구분해도 차이점을 찾기 어렵다.

[그림 6] 정상 Microsoft 로그인 정상 페이지(왼) / Microsoft 로그인 피싱 페이지(오)- Any.run(https://any.run/report/d6dd9992e23718f142affc5fab282bb3022d4c56dc28a5a99c2a09424ae2f34b/dac7c383-3415-4f5d-8de4-556cdbefdd82)

4.2.2. 정찰: 개인 및 조직의 정보 수집

공격자는 탈취한 계정에 로그인 후, 5일간 해당 계정이 보유한 이메일 내용을 열람했다. 이를 통해 주요 거래 내역, 대금 지급 일정, 담당자 정보 등을 파악해 후속 공격 계획을 수립한다. 대부분의 스캠 공격은 초기 침투 이후, 해당 기업의 규모, 업종 등을 파악하기 위해 장기간 침투하는 과정을 동반한다.

4.2.3 탐지 회피: 이메일 규칙 추가 및 메일 삭제

계정이 탈취된 방식은 다르나, 앞선 사고와 동일하게 계정 탈취 후 공격자가 수행한 행위는 유사한 점이 많다. 두 사고에서 공격자는 메일 규칙을 추가해 특정 도메인(고객사 및 탈취당한 계정의 도메인)이 발신자 목록에 포함된 경우, 후 순위 규칙을 실행하지 않도록 설정했다. 다만, 본 사고에서는 후 순위 규칙만 무시하도록 설정해 특정 규칙은 통과되게 해 사용자의 의심을 피하려는 의도로 파악된다.

- 본 사고에서 공격자는 탐지 회피를 위해 공격자가 수행한 행위는 다음과 같다.

- 특정 도메인(e.g.,

@plainbit.co.kr)에서 온 메일인 경우- 후 순위 규칙 무시(더 이상 규칙 수행 중지)

- 탐지 회피를 위한 악용한 메일 규칙은 Outlook 웹/앱에서 가능하며 “설정 - 메일 - 규칙”에서 확인할 수 있다.

- 특정 도메인(e.g.,

4.2.4 영향: 거래 대금 송금

본 사고에서도 공격자는 거래 대금을 변경된 계좌로 보내줄 것을 고객사에 요청했고, 고객사에서는 발신인만 확인해 금액을 송금했다. 아래 표는 M365 Audit 로그에서 확인된 공격자 주요 행위 이벤트이다.

| 이름 | 작업(Opereation) | 설명 |

|---|---|---|

| 생성 | Create | 메세지가 생성 |

| 파일 미리보기 | FilePreviewed | 사용자가 SharePoint 또는 비즈니스용 OneDrive 사이트에서 파일을 미리보기 기능을 통해 확인 이벤트는 일반적으로 이미지 갤러리 보기와 같이 단일 활동 기반으로 발생합니다. |

| 파일 접근 | FileAccessed | 사용자 또는 시스템 계정이 파일에 액세스 * FileAccessed 이벤트는 다음 5분 동안 동일한 파일에 대해 동일한 사용자에 대해 다시 기록되지 않음 |

| 메시지를 지운 편지함으로 이동 | MoveToDeletedItems | 메시지가 삭제되어 지운 편지함 폴더로 이동 |

| 사서함에서 메시지 제거 | HardDelete | 메시지가 복구 가능한 항목 폴더에서 제거 * 사서함에서 영구적으로 삭제 |

| 지운 편지함 폴더에서 메시지 삭제 | SoftDelete | 지운 편지함 폴더에서 메시지가 영구적으로 삭제 또는 삭제 * 해당 항목은 복구 가능한 항목 폴더로 이동 |

| Outlook 웹앱에서 받은 편지함 규칙 수정 | Set-InboxRule | 사서함에 액세스할 수 있는 사서함 소유자 또는 다른 사용자가 Outlook 웹앱을 사용해 받은 편지함 규칙을 수정 |

| Outlook 웹앱에서 새 편지함 규칙 생성 | New-InboxRule | 사서함에 액세스할 수 있는 사서함 소유자 또는 다른 사용자가 Outlook 웹앱에서 받은 편지함 규칙을 생성 |

5. 대응방안

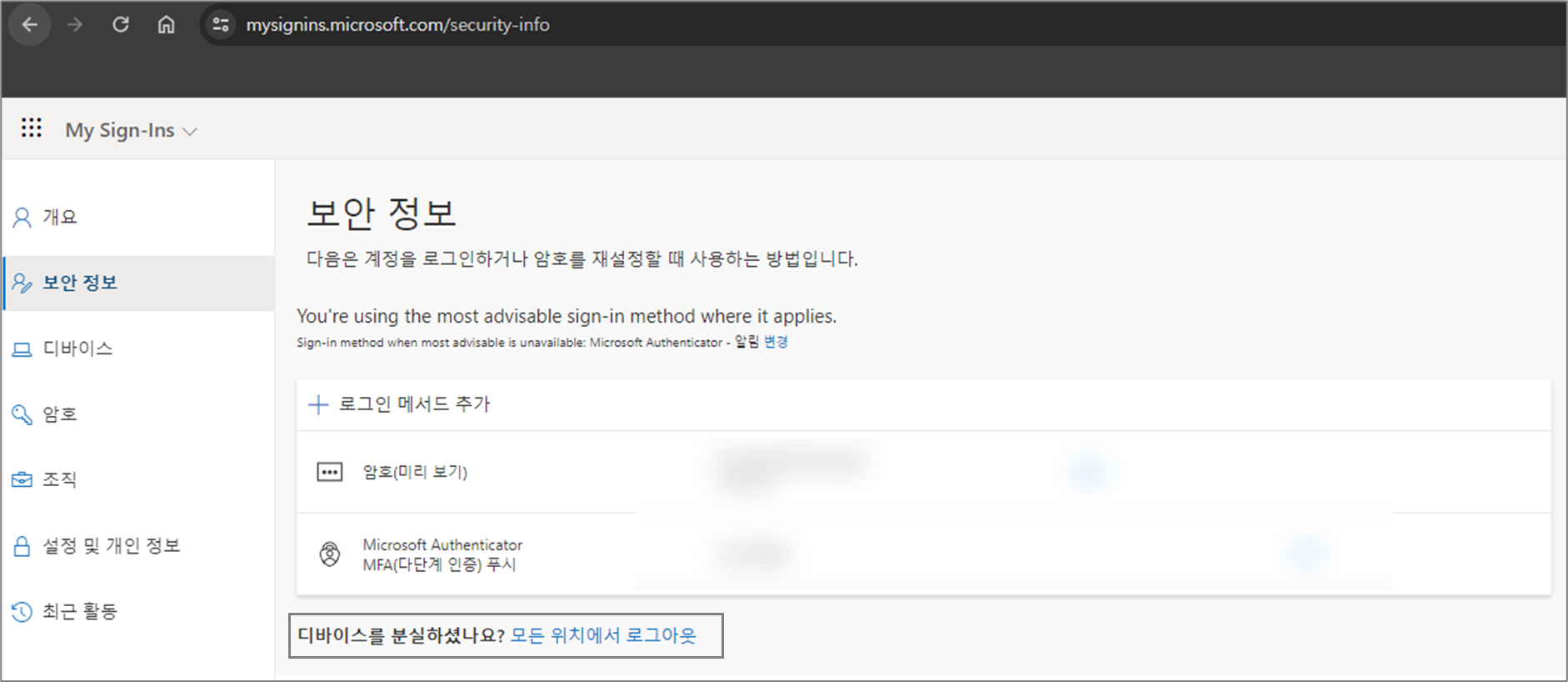

5.1. 다단계 인증(Multi-Factor Authentication, MFA) 설정

다단계 인증(MFA)은 사용자 계정의 보안을 강화하는 데 있어 가장 기본적이고 효과적인 방법의 하나이다. MFA는 사용자가 로그인할 때 비밀번호 외에 추가적인 인증 수단(예: SMS 코드, 인증 앱, 생체 인식 등)을 요구함으로써, 단순히 비밀번호가 유출되더라도 공격자가 계정에 접근하는 것을 어렵게 만든다. 특히, 피싱 공격이나 크리덴셜 스터핑과 같은 공격 기법에 대해 강력한 방어 수단이다.

추가로, 조건부 액세스 정책을 활용해 특정 조건(예: 외부 네트워크에서의 접근 시, 특정 기기 사용 시)에만 MFA를 요구하도록 세부 설정을 할 수 있다. 이를 통해 보안 수준을 더욱 세밀하게 조정할 수 있으며, 사용자 경험을 저해하지 않으면서도 높은 보안성을 유지할 수 있다. 사용자들에게 MFA 설정의 중요성과 사용 방법에 대한 교육을 제공하는 것도 필수적이다.

5.2. 계정 관리 정책 강화

계정 관리 정책을 강화하는 부분은 대응 방안에 있어 형식적인 얘기처럼 보이지만, 필수적으로 대응해야 하는 부분이다. 공격자가 무차별 대입 공격 등을 통해 계정을 탈취하기도 하지만 계정 관리 정책이 미흡하게 설정되어 있어 탈취되는 경우도 많기 때문이다. 따라서, 유추할 수 없도록 별도의 비밀번호를 설정하고 영 대/소문자, 숫자, 특수문자를 혼합해 12자리 이상으로 설정하는 것을 권고하며, 비밀번호 변경 시 기존에 연결된 세션은 모두 로그아웃하도록 설정해야 한다.

5.3. 이메일 인증 프로토콜(DMARC, SPF, DKIM) 설정

이메일 인증 프로토콜인 DMARC(Domain-based Message Authentication, Reporting & Conformance), SPF(Sender Policy Framework), DKIM(DomainKeys Identified Mail)은 조직의 도메인이 사칭 되는 것을 방지하고, 이메일의 무결성과 출처를 검증하는 데 중요한 역할을 한다. 이 프로토콜들을 적절히 설정하면, 스푸핑이나 피싱 메일의 발송을 효과적으로 차단할 수 있다.

이러한 인증 프로토콜들은 단독으로 사용되기보다는 함께 결합해 사용함으로써 최대의 효과를 발휘하기에, SPF, DKIM, DMARC를 모두 설정하고 정기적으로 모니터링하는 것이 필수적이다.

5.4. 로그 설정 및 모니터링

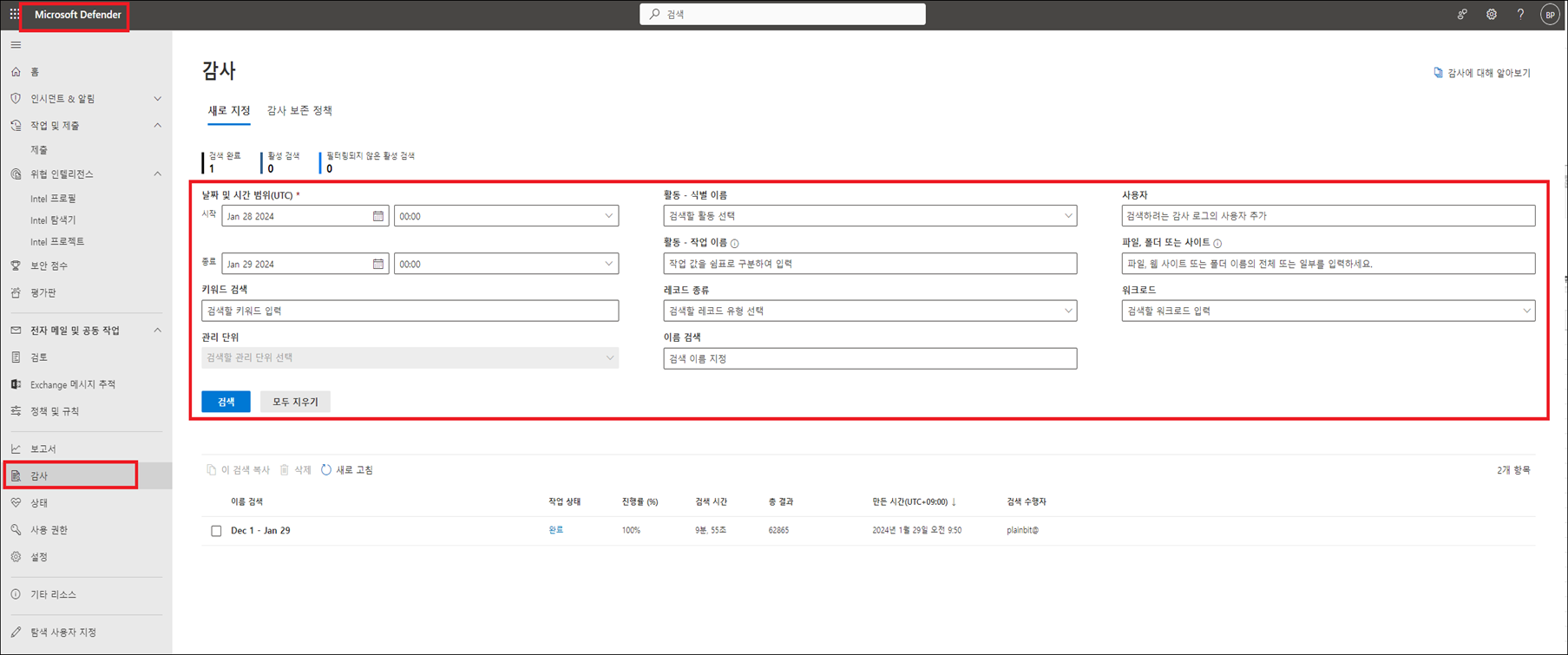

첫 번째로 감사 로그(Audit Logs)는 조직 내에서 발생하는 다양한 활동을 기록해 보안 사고 발생 시 신속하게 대응할 수 있도록 도와준다. 특히, 메일 규칙의 변경, 비정상적인 로그인 시도 등 중요한 이벤트를 추적할 수 있다.

두 번째로 메시지 추적 보고서(Message Trace Report)는 Microsoft 365 Exchange Online에서 발송되거나 수신된 이메일의 경로를 추적하고 분석할 수 있는 강력한 도구이다. 이를 통해 의심스러운 이메일 활동을 식별하고, 스캠 공격을 예방 및 대응하는 데 중요한 역할을 한다.

두 로그는 최대 180일까지 보존되며, Microsoft 365 E5 이상 요금제를 사용하면 최대 1년까지 보관할 수 있다. 따라서, 내부 감사 및 사고 대응을 위해 주기적인 백업과 모니터링이 중요하다.

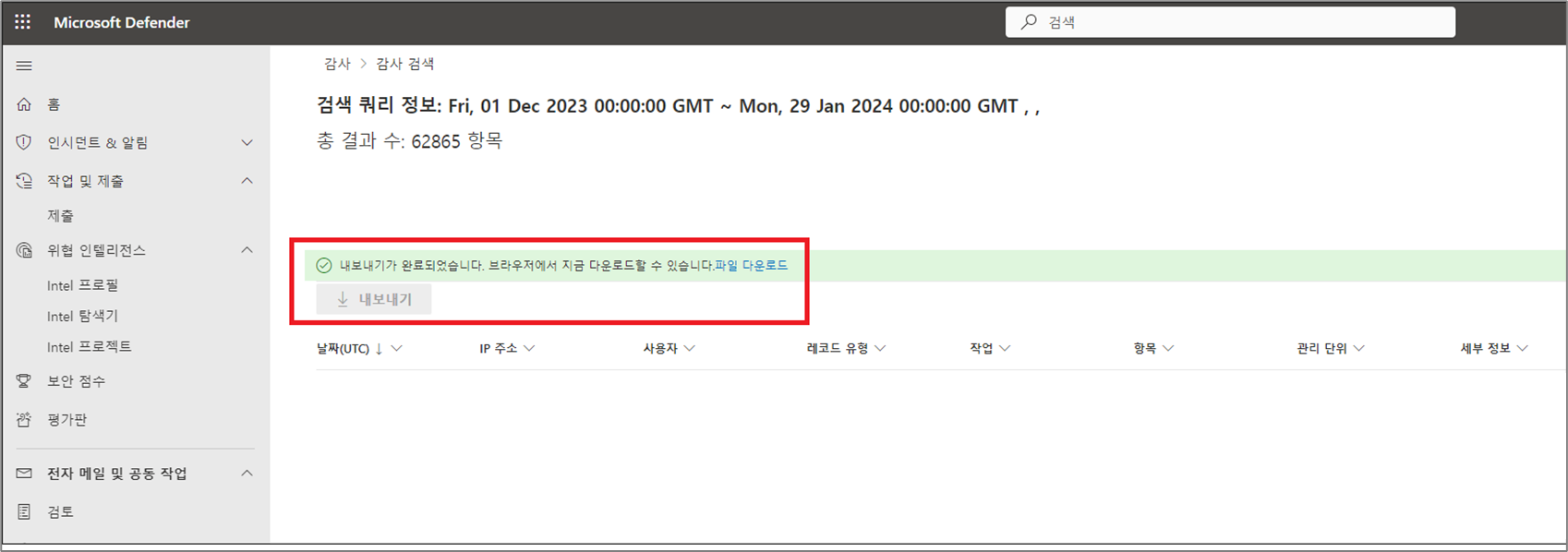

5.4.1. 감사 로그 수집 방법

- Microsoft Defender 관리 센터로 방문한다.

- 사고 관련 일자 및 계정을 필터링해 감사 로그를 검색한다.

- 검색된 데이터를 저장한다.

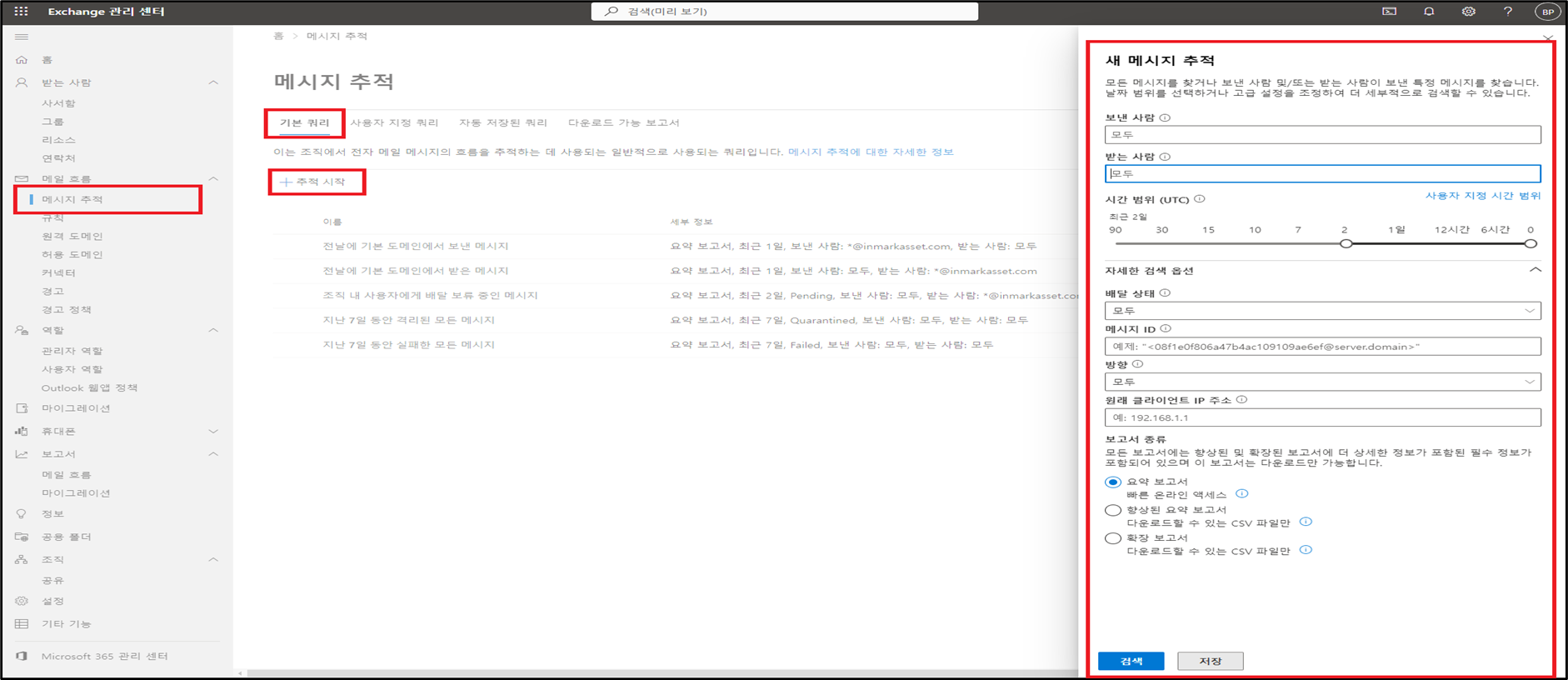

5.4.2. 메세지 추적 로그 수집 방법

- Microsoft Exchange 관리 센터로 방문한다.

- "추적 시작" 선택 - 메시지 추적 가이드 생성를 생성한다.

- 보낸사람/받는 사람/시간 범위/배달 상태/메시지 ID/방향/클라이언트 IP 주소 등을 입력해 추척 보고서를 생성한다.

5.5. 사용자 인식 및 교육 강화

사용자 인식 및 교육 강화를 통해 조직의 보안 체계를 더욱 견고하게 만들 수 있다. 사용자가 스캠 공격을 비롯한 다양한 사이버 위협을 인지하고, 이를 효과적으로 대응할 수 있도록 정기적인 교육 프로그램을 제공하는 것이 필요하다. 정기적인 교육 프로그램은 사용자가 스캠 공격을 비롯한 다양한 사이버 위협을 인지하고 효과적으로 대응할 수 있게 함으로써, 사용자 실수를 줄이고 보안 사고를 예방할 수 있다. 또한, 금전 관련 정보는 내부적으로 한 번 더 확인 절차를 거치도록 표준 운영 절차(SOP)를 수립하고, 직원들이 이를 준수하도록 해야 한다.

부록

MITRE ATT&CK

| Tactics | Techniques |

|---|---|

| Initial Access | (T1078) Valid Accounts |

| (T1110) Brute Force | |

| Discovery | (T1589) Gather Victim Identity Information |

| (T1591) Gather Victim Org Information | |

| Collection | (T1530) Data from Cloud Storage |

| Impact | (T1657) Financial Theft |

Reference

마이크로소프트 365의 보안기능, 당신보다 사이버 범죄자가 더 잘 알고 있다면?

[2024 이메일 보안 리포트] 사이버 공격의 시작은 이메일로부터 시작된다

2024 State of the Phish Report: Phishing Statistics & Trends | Proofpoint US

비즈니스용 Microsoft 365 보안 모범 사례 - Microsoft 365 Business Premium