* TIP 글은 Case 분석 시 참고할만한 내용 혹은 분석 과정에서 발견한 흔적에 대해 실험하고 연구한 내용을 간단히 작성한 글입니다.

This post is related case study or DFIR artifacts research.

* 본 글에서 상세한 내용은 언급되지 않습니다. 자세한 내용은 junhyeong.lee@plainbit.co.kr 메일로 연락 주시면 감사하겠습니다.

This post is so simple, If you are interested contact to me(junhyeong.lee@plainbit.co.kr)

TIP!

본 내용은 내부 발표 자료 중 일부를 발췌 한 것입니다.

This is an excerpt of some of the internal presentation materials.

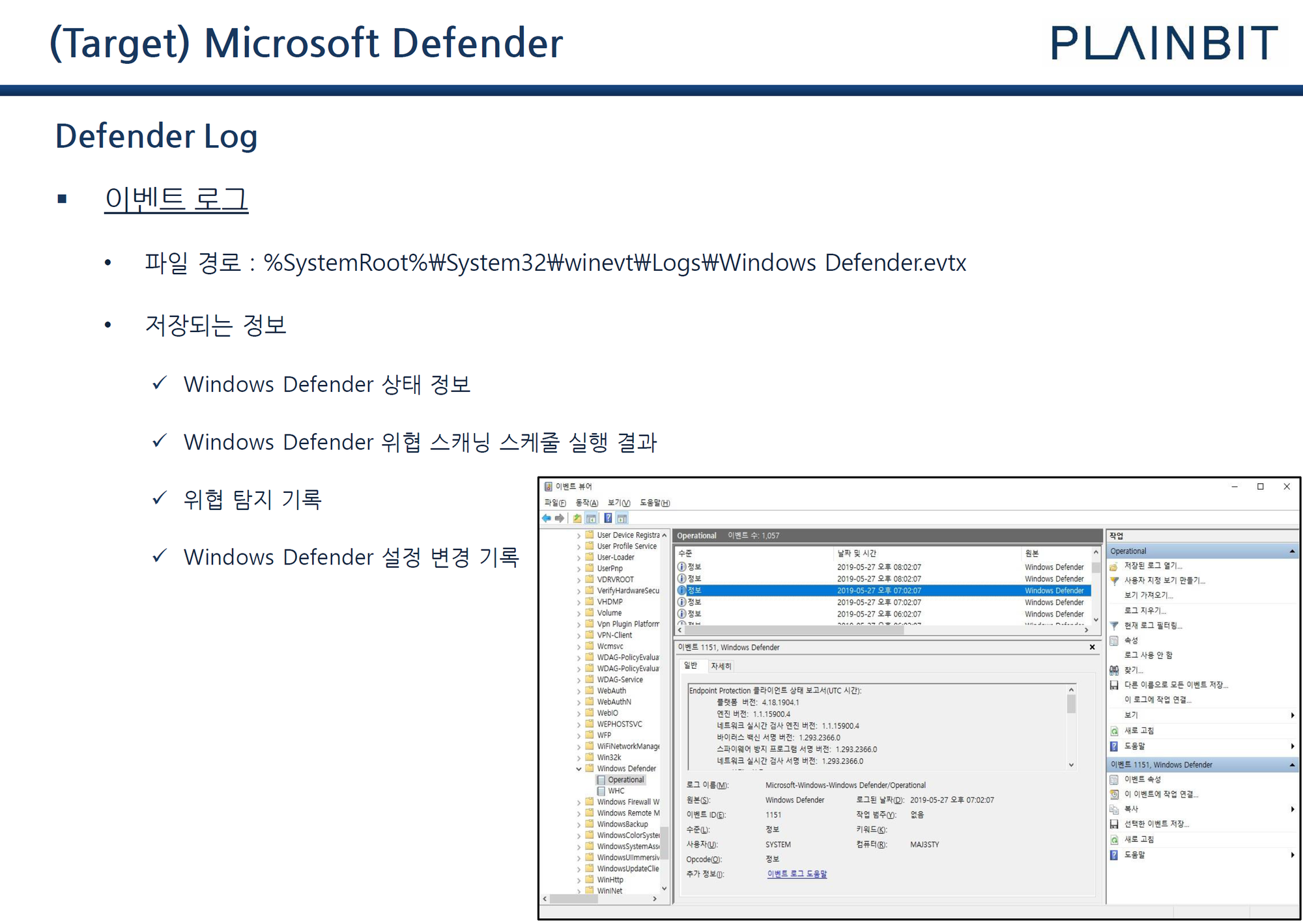

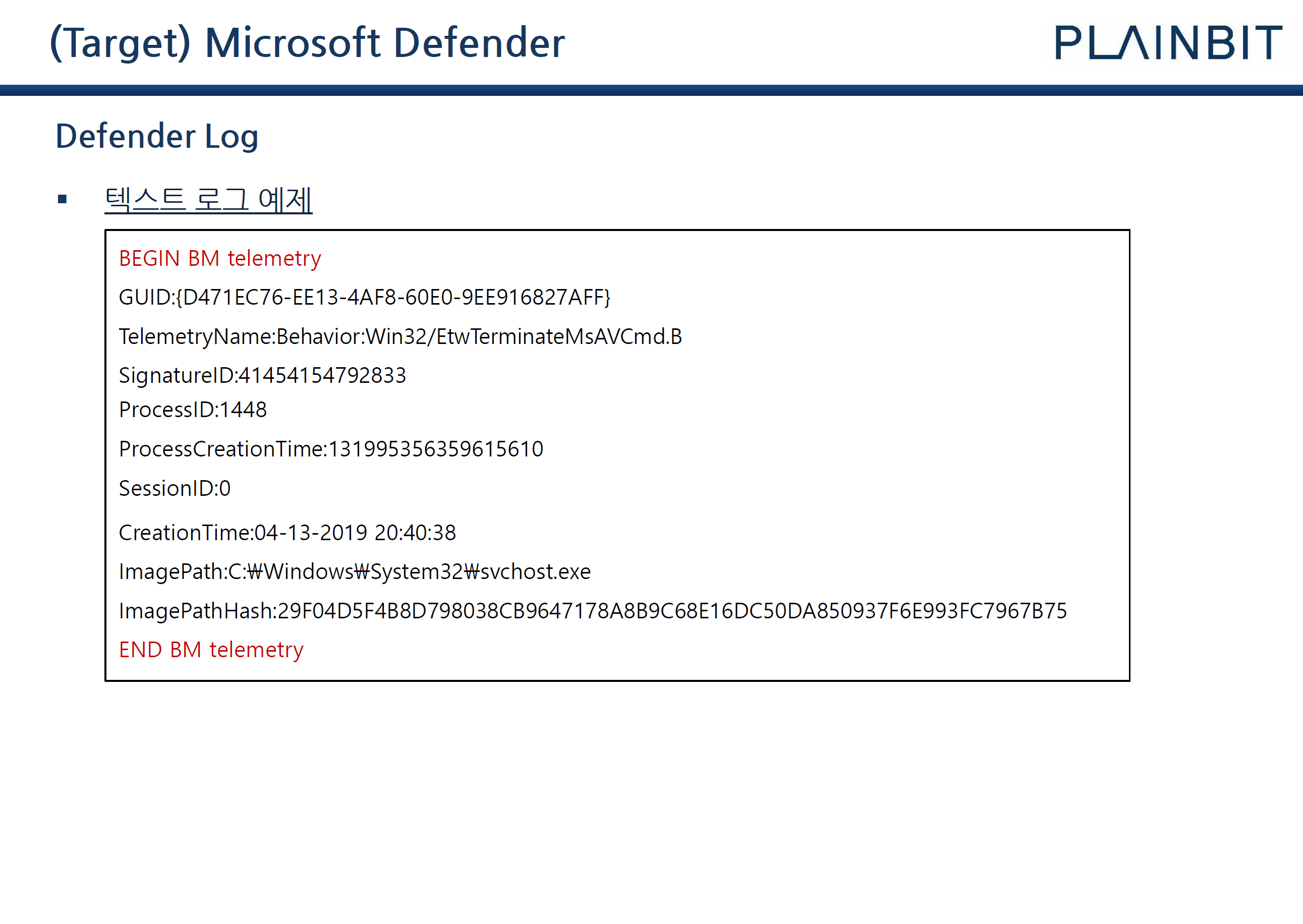

Microsoft Defender는 백그라운드에서 프로세스와 메모리를 대상으로 진행한 행위 기반 스캔 결과를 이벤트로그와 텍스트 파일로 기록합니다.

Microsoft Defender records behavior-based scan results for processes and memory in the background as event logs and text files.

해당 결과에는 프로세스 인젝션, 웹셸 행위 등의 결과가 포함되어 있어 침해사고 분석 시 유용하게 사용될 수 있습니다.

These results include results such as process injection, web shell behavior, etc., which can be useful in analyzing infringement incidents.