주요 내용을 포함하고 있고, 가상의 이야기를 실제와 비교한 글이다!

This post include the ending, Just for fun!

Intro.

아침에는 미리 설정한 알람으로 일어나고, 나가기 전에는 날씨와 교통 정보를 확인하며, 습관적으로 소셜 미디어를 열어 우리의 일상을 공유한다. 이러한 모습은 우리 현대인이라면 너무나 익숙한 모습으로 스마트폰 없는 일상은 상상하기 어려운 시대로 진입한 것을 의미한다. 온종일 함께하면서 나의 모든 정보를 저장하고 관리하는 스마트폰에 누군가 몰래 침입한다면 어떤 일이 벌어질까?

2023년에 개봉한 영화 '스마트폰을 떨어뜨렸을 뿐인데'에는 주인공 이나미가 분실한 스마트폰을 주운 오준영이 스파이웨어(Spyware)를 설치 후 실시간 도청, 악의적인 비방 글 업로드, 살인 시도 등의 범죄 행위 과정이 나온다.

스파이웨어를 활용한 범죄는 영화 속 이야기뿐만 아니라 현실에서도 발생할 수 있는 문제다. 실제로, 정치적 목적을 위해 사용되는 페가수스 스파이웨어(Pegasus Spyware)는 계속해서 논란이 되고 있으며, 이와 유사한 스토커웨어(Stalkerware)는 자녀 보호 앱, 스마트폰 분실 예방 앱, 배우자 감시 앱으로 마케팅되어 판매되고 있다.

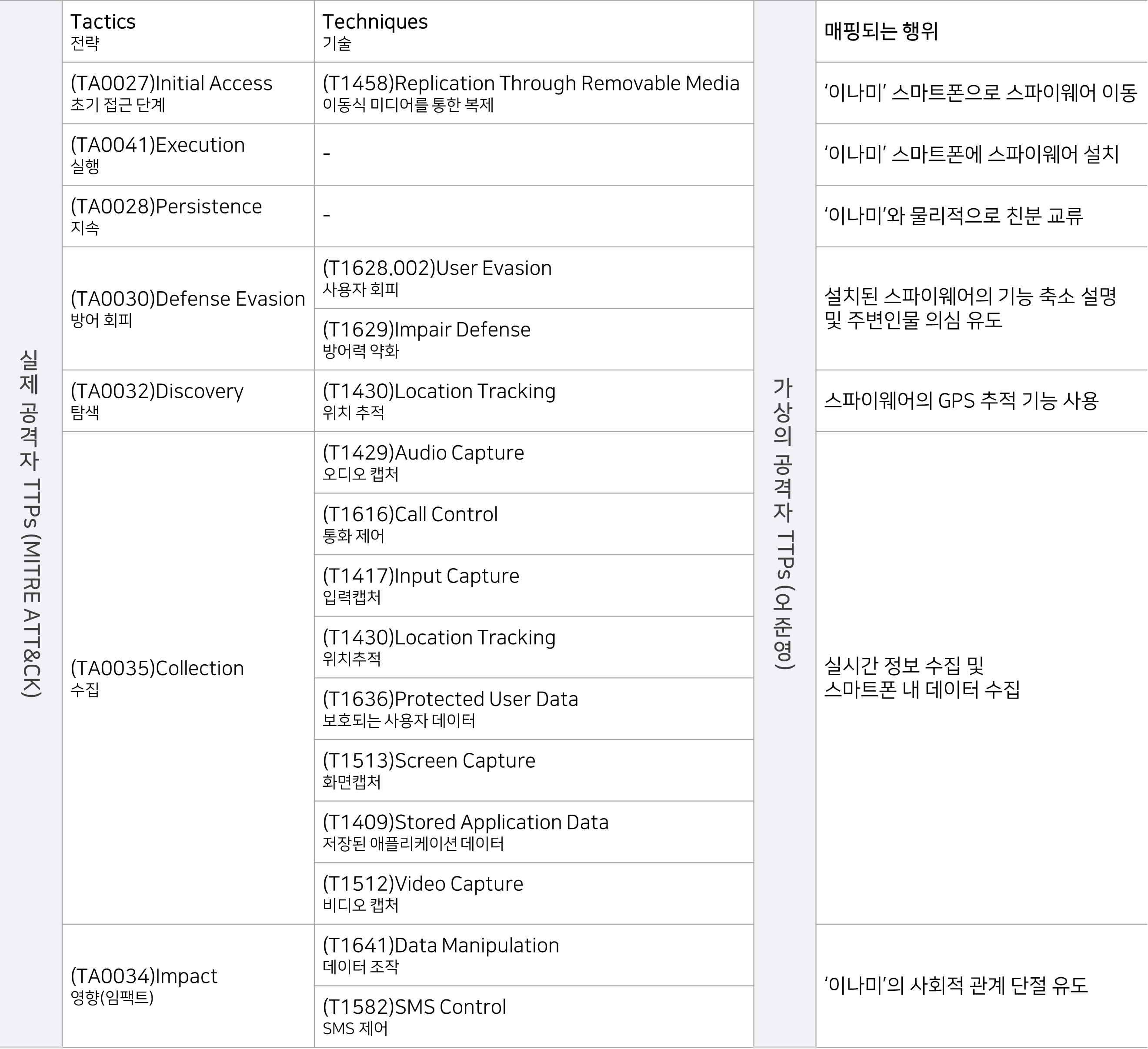

이번 글에서는 넷플릭스 오리지널 '스마트폰을 떨어뜨렸을 뿐인데'에서 볼 수 있는 오준영의 범죄 흐름을 Mitre ATT&CK Framework for Mobile을 이용한 TTPs(방법(Tactics), 기술(Techniques), 절차(Procedures)) 분석을 통해 스마트폰 침해사고에 대해서 알아보고 스마트폰 해킹 사고에 대비할 방법에 대해 알아보고자 한다.

MITRE ATT&CK으로 바라 본 오준영의 전략

사이버 공격 Life Cycle(라이프사이클)의 각 단계에 따른 사이버 범죄 전술, 기법 및 절차를 분류해놨기에 이를 활용하여 공격자들의 패턴을 파악하여 프로파일링하거나, 공격 기술에 맞는 대응 방법을 고려할 수 있다.

Initial Access & Execution

초기 접근 단계(Initial Access)는 공격자가 장치에 침입하기 위한 행위이고, 실행(Execution)은 악성코드를 실행하는 행위를 말한다.

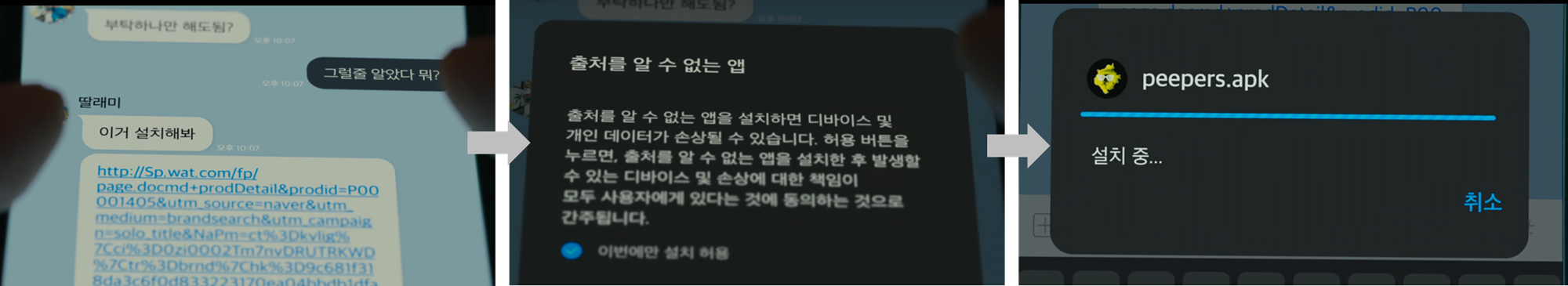

이 단계에서 오준영은 이나미의 스마트폰 잠금 화면 비밀번호를 얻어 스마트폰에 'Peppers ver3.27'이라는 스파이웨어를 설치한다.

번외로 오준영이 스파이웨어를 설치하는 장면에서 재밌는 고증 오류를 확인할 수 있다.

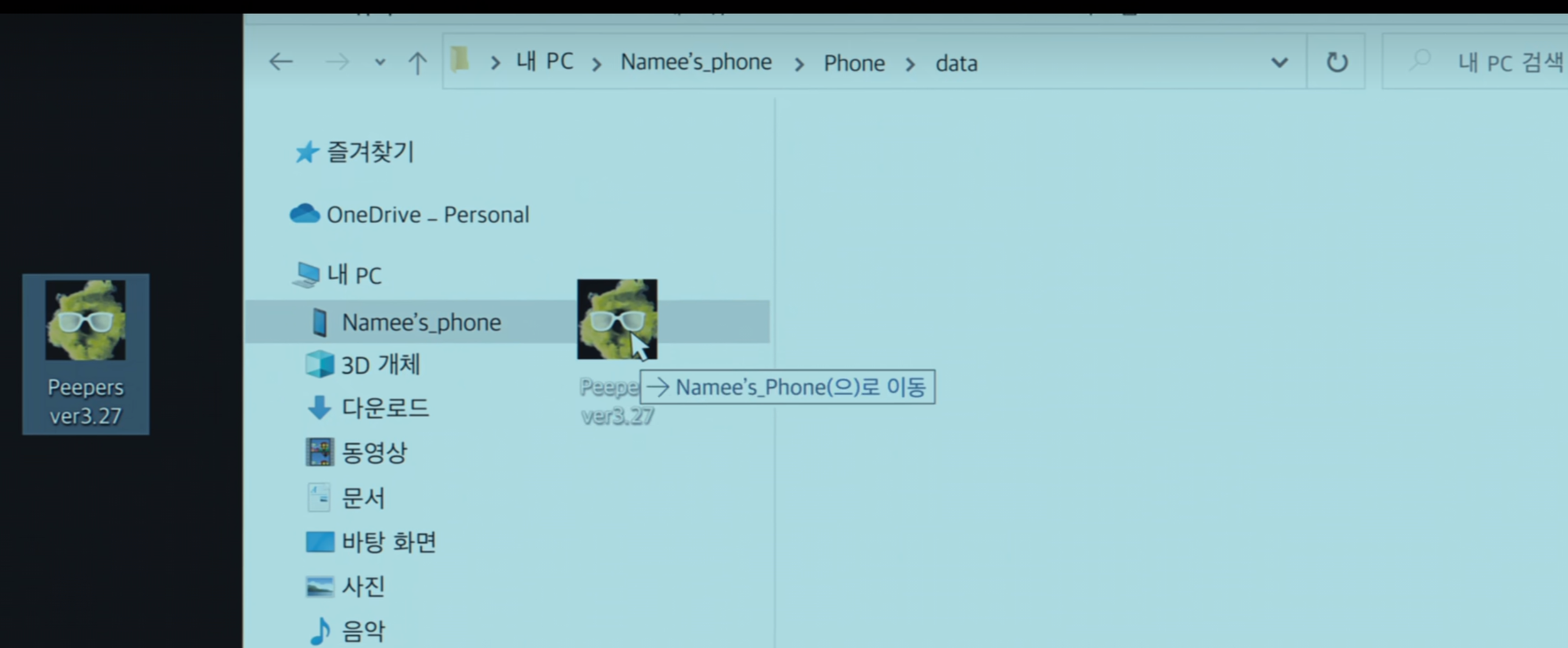

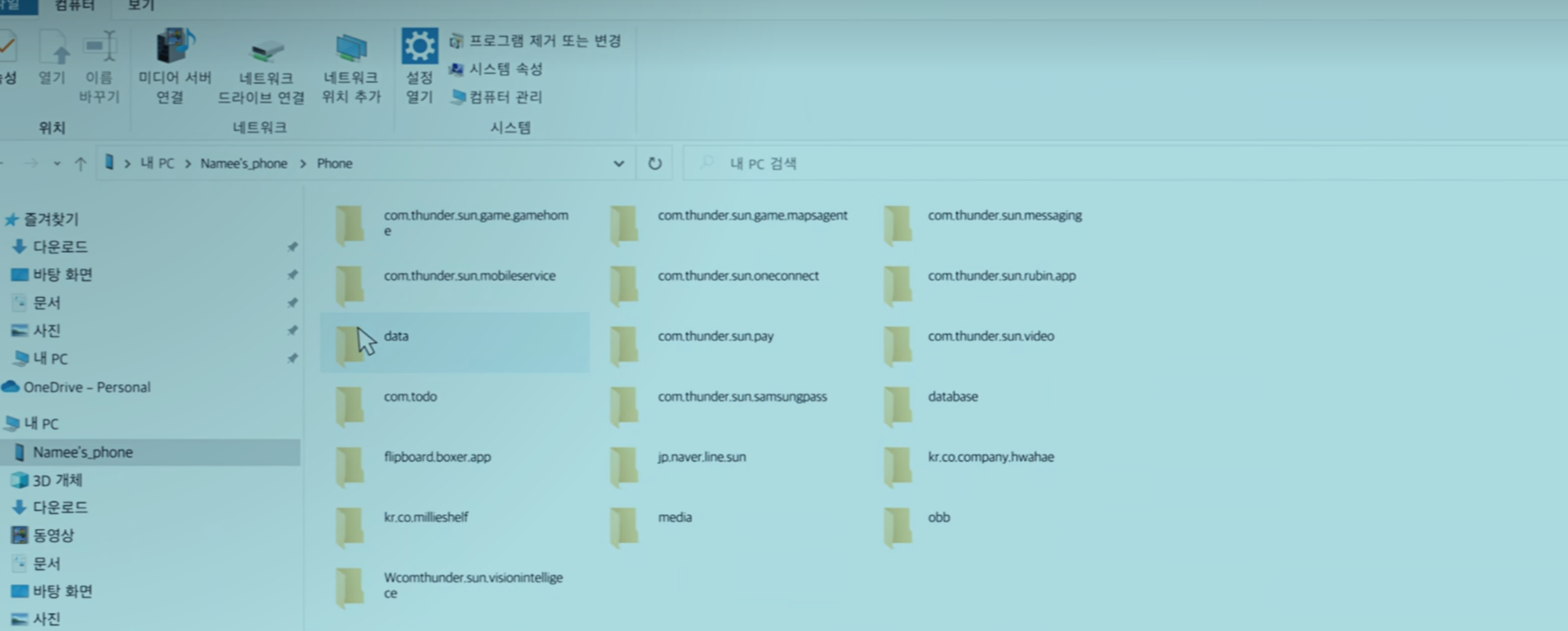

스파이웨어 설치 과정 속 고증 오류 장면

- 현재는 접근할 수 없는 '/Phone/data' 폴더

2020년 9월Android 11 업데이트가 제공되면서 삼성의 스마트폰은 'Android/data' 폴더에 접근할 수 없게 되었는데, 영화 속 시간대를 감안하면 현실적으로 'data' 폴더에 접근하여 직접 스파이웨어를 설치하기에는 어려웠을 것이다.

- 비효율적인 스파이웨어 원격 제어 장면

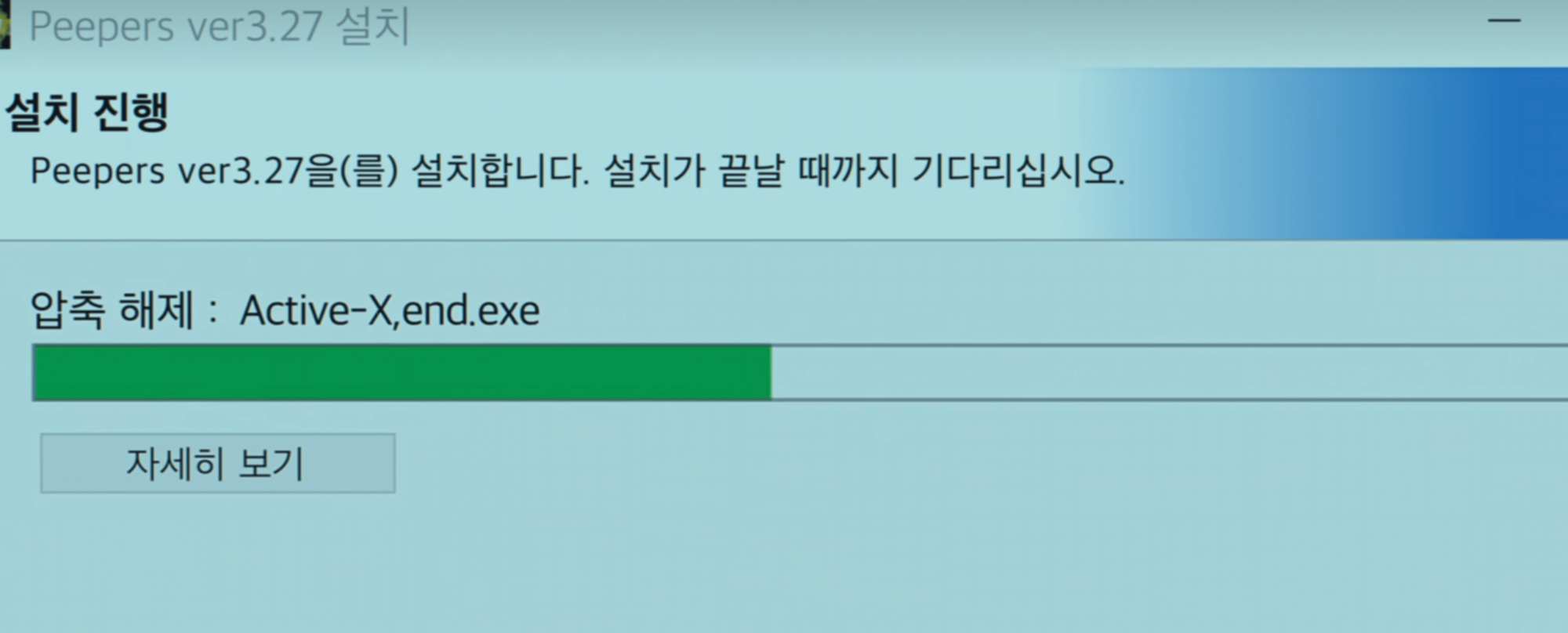

2-1. 설치 과정에서 보이는 exe 파일과 dll 파일들

'Peepers ver3.27'의 설치 진행 과정을 살펴보면, 'String.exe', 'Malware.dll', 'Spycam2.exe', 'Active-X, end.exe'가 압축 해제되는 모습을 볼 수 있다. 일반적으로 EXE, DLL 파일 포맷은 Windows 운영체제에서 사용할 수 있는 컴퓨터 프로그램이며, Android에서는 응용 프로그램 패키지 파일(APK)을 사용한다.

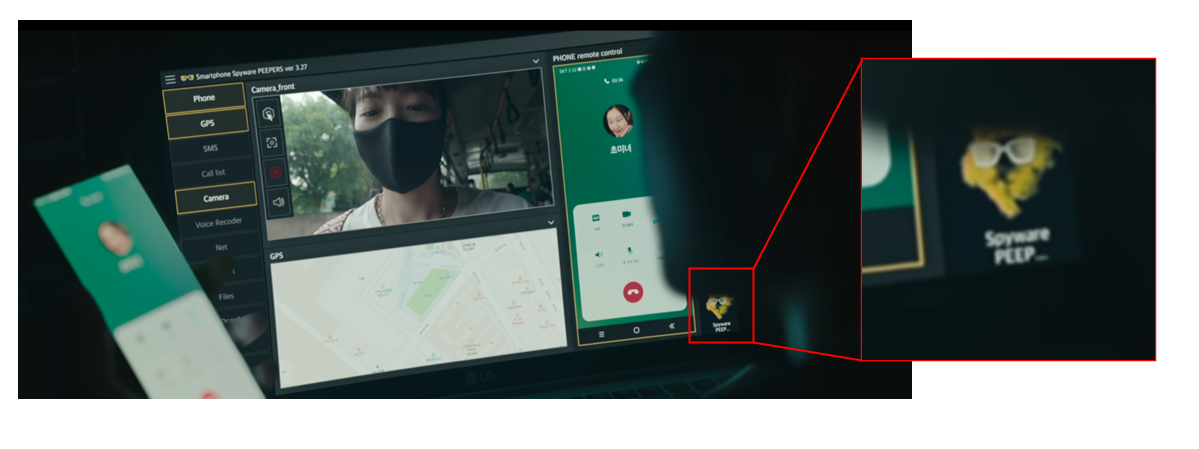

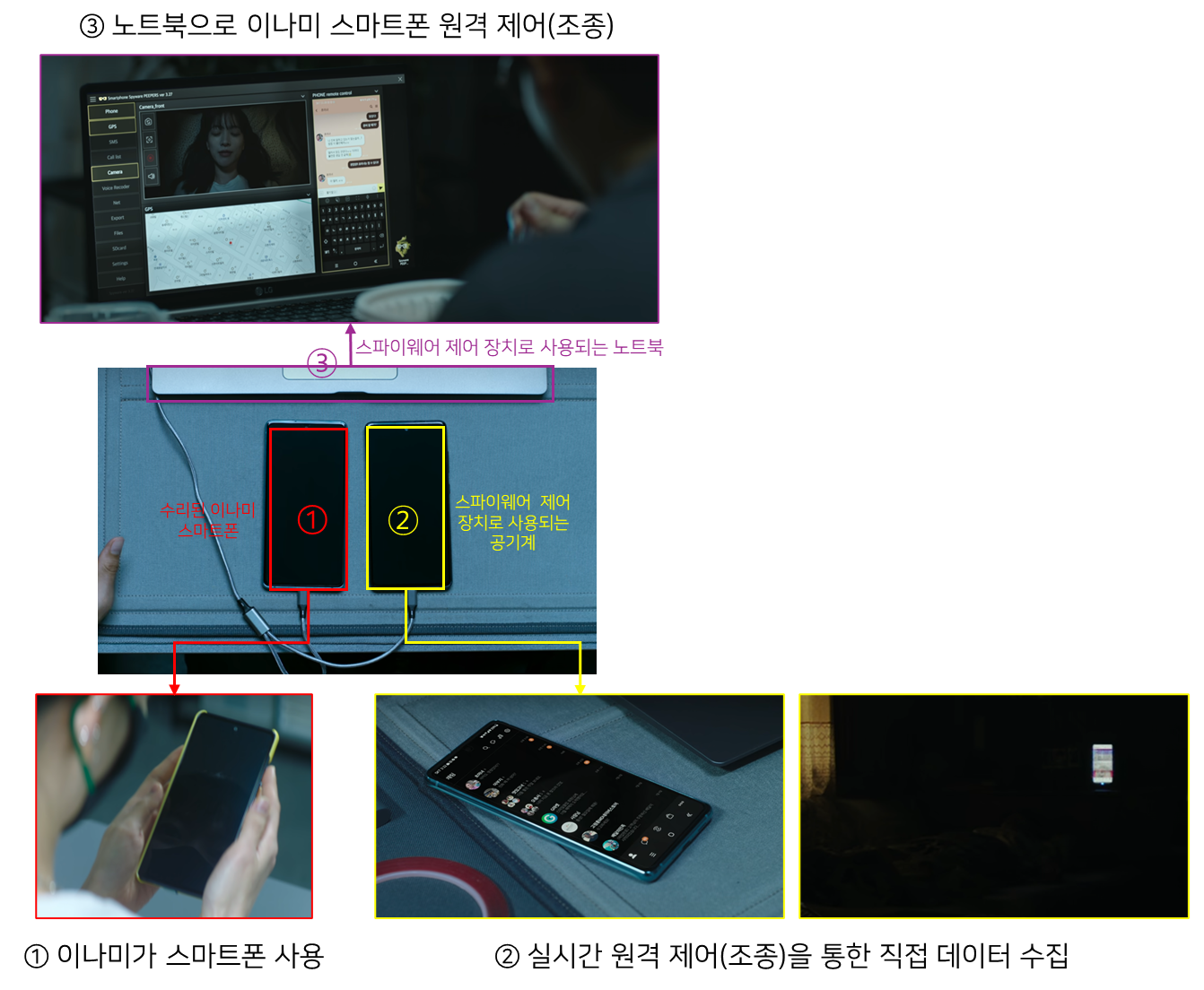

2-2. 스마트폰과 노트북으로 동시에 스파이웨어에 감염된 스마트폰 제어

스파이웨어 설치 직후 오준영이 노트북과 스마트폰으로 감염된 이나미의 스마트폰을 바라보는 장면에서 노트북 화면에 실행되는 프로그램 명은 'Spyware PEEP_'으로 보인다.

'Peepers ver3.27'이 노트북에 스파이웨어 원격 제어 프로그램 'Spyware PEEP_'과 이나미의 스마트폰에 스파이웨어 APK를 동시에 설치한다고 가정하고 정리해보면 오준영의 행위는 실제 공격자의 행위와 거리가 멀다.

Persistence

지속 과정(Persistence)은 공격자들이 자신이 구축한 기반을 유지하기 위한 행위를 말하는데, 장치에 존재하는 예약 작업 기능을 활용하여 공격 하거나 특정 이벤트를 기반으로 공격하는 방법이 존재한다.

오준영이 이나미의 스마트폰에 스파이웨어를 설치 후, 특별히 공격을 지속하기 위한 환경을 설정하는 모습은 보이지 않았지만, 수집한 정보(이나미가 좋아하는 야구 구단 등)를 활용하여 이나미와 친분을 교류하는 과정이 사회공학적 기법을 사용한 지속 과정이라고 판단된다.

Defense Evasion

방어 회피(Defense Evasion) 과정은 공격자가 탐지되는 것을 회피하기 위한 행위를 말한다.

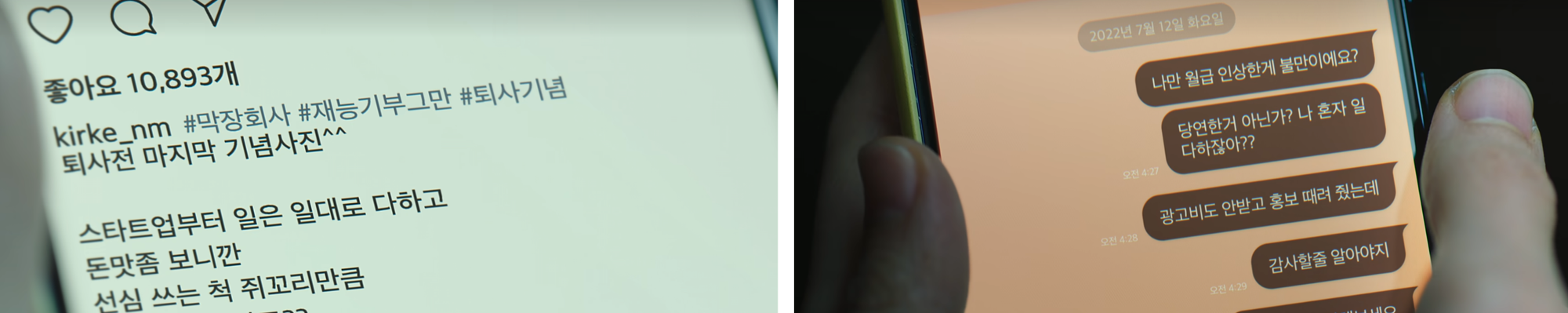

이나미의 인스타그램 비공개 계정('kirke_nm')으로 회사 비방 글이 업로드되면서 본인의 스마트폰이 해킹당했음을 인지한 이나미의 방심을 유도한 오준영의 방식은 방어 회피 전략의 사용자 회피(User Evasion) 기술과 방어력 약화(Impair Defense) 기술을 사용했다고 볼 수 있다.

- 사용자 회피(User Evasion)

오준영은 이나미의 스마트폰 내 스파이웨어를 삭제했다고 언급한다.

사용자의 악의적인 행동을 숨겨 탐지를 피하려고 시도하여 장치에 더 오랫동안 설치된 상태로 유지되어 공격자가 해당 장치에서 계속 작업할 수 있게 된다.

- 방어력 약화(Impair Defenses)

공격자는 방어 메커니즘을 방해하거나 비활성화하기 위해 피해자 환경의 구성 요소를 악의적으로 수정하는 기술이다. 바이러스 백신과 같은 예방적 방어 기능이 손상될 뿐만 아니라 방어자가 활동을 감사하고 악의적인 행동을 식별하는 데 사용할 수 있는 탐지 기능도 포함된다.

오준영은 스마트폰에 설치된 스파이웨어의 기능을 축소 설명하여 이나미로 하여금 의심이 많던 정은주(이나미 친구)와의 관계를 단절시킨다.

Discovery

발견(Discovery)은 사용자의 환경을 파악하려는 공격자의 행동으로, 오준영이 스파이웨어로 이나미의 환경을 파악하는 것과 동일하다.

Collection

수집(Collection) 단계에서 공격자는 본인의 목표에 맞는 관심 정보들을 수집한다. 오준영은 이 단계에서 오디오 캡처, 통화 제어, 입력 캡처, 위치 추적 등 스파이웨어 기능으로 이나미의 데이터를 수집한다.

• Audio Capture(오디오 캡처): 사용자의 대화, 주변 환경, 전화 통화 같은 오디오 정보를 수집한다.

• Call Control(통화 제어): 사용자의 승인 없이 전화를 걸거나 차단할 수 있다.

• Input Capture(입력 캡처): 키로깅 같이 사용자가 실시간으로 작성하는 문자열을 기록한다.

• Location Tracking(위치 추적): 장치의 물리적인 위치를 추적한다.

• Protected User Data(보호된 사용자 데이터): 달력, 연락처, 통화기록, 메시지 등 장치에 저장되는 사용자 데이터를 수집한다.

• Stored Application Data(저장된 애플리케이션 데이터): Instagram, Gmail과 같은 장치에 설치된 애플케이션에서 정보를 수집한다.

• Video Capture(비디오 캡처): 장치의 카메라를 활용하여 비디오를 녹화하거나 캡처 또는 이미지를 캡처하여 정보를 수집한다.

Impact

영향(Impact) 단계는 공격자의 최종 목표 단계이다. 공격 행위의 이유를 알 수 있는 단계로, 현실의 침해사고는 대부분 금전적인 목적으로 피싱, 랜섬웨어 같은 공격 행해지는 것을 생각하면 된다.

이나미의 사회적인 인간 관계 단절을 일으키기 위해 오준영은 데이터를 조작하여 직장이나 비즈니스에 영향을 미치는 데이터 조작 기술(Data Manipulation)과 사용자의 승인 없이 메시지를 보내는 SMS 제어(SMS Control) 기술이 사용된 것을 확인할 수 있다.

대응 방안

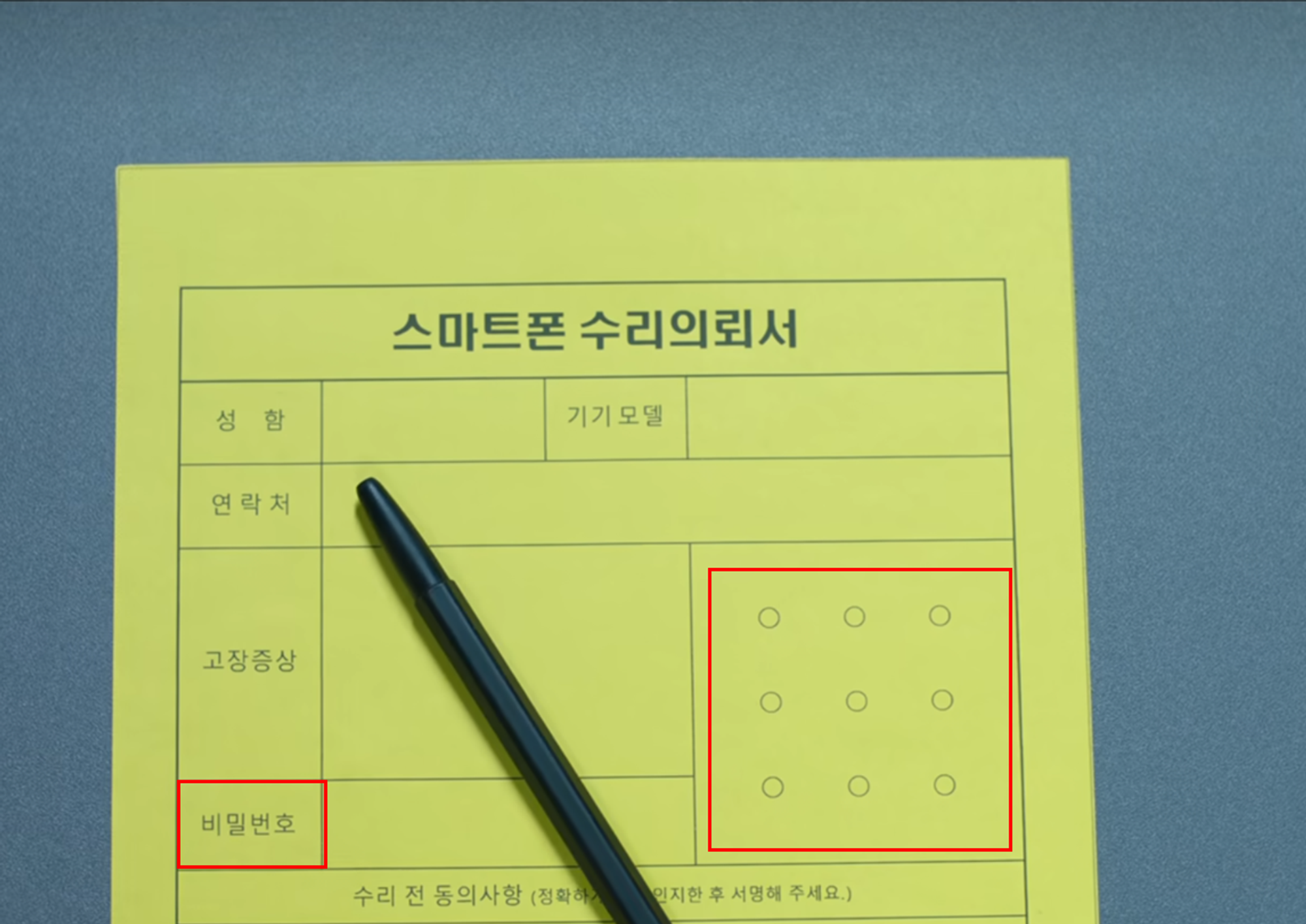

비밀번호 요구가 정당한지 판단

오준영이 이나미의 스마트폰 잠금 화면 비밀번호를 알아내기 위한 전략으로, 액정을 파손시켜 수리를 위해 비밀번호를 요청한다. 실제로도 스마트폰 수리점에서 스마트폰 비밀번호나 스마트폰 패턴을 요청하기 때문에 해당 상황에서 비밀번호 요구가 정당한지 판단할 수 있어야 한다.

- 하드웨어 수리 상황

액정 파손은 스마트폰의 하드웨어(스마트폰의 외관)를 수리하는 것이기 때문에, 수리 이후에 스마트폰의 잠금을 해제가 필요하지 않다. 스마트폰이 정상적으로 작동하는지 확인이 필요하다면 수리 이후, 본인이 잠금을 해제해서 확인하면 된다.

- 데이터 전송 상황

기기 변경 등으로 인한 데이터 이동이 목적이라면 스마트폰의 비밀번호가 필요할 수 있다. 일반적으로 스마트폰은 장치 속 데이터에 접근하기 위해 잠금 화면 해제를 통해 접근 권한을 확인하기 때문이다.

이럴 땐, "Samsung Galaxy Smart Switch", "Apple iPhone Migration" 기능을 사용해서 직접 데이터를 옮길 방법이 존재하니 되도록 사용자가 직접 데이터를 옮기는 것을 추천한다.

어쩔 수 없이 다른 사람에게 핸드폰 비밀번호를 알려줘야 하는 상황이 생긴다면, 필요한 상황이 끝나면 바로 비밀번호를 변경하기를 권고한다.

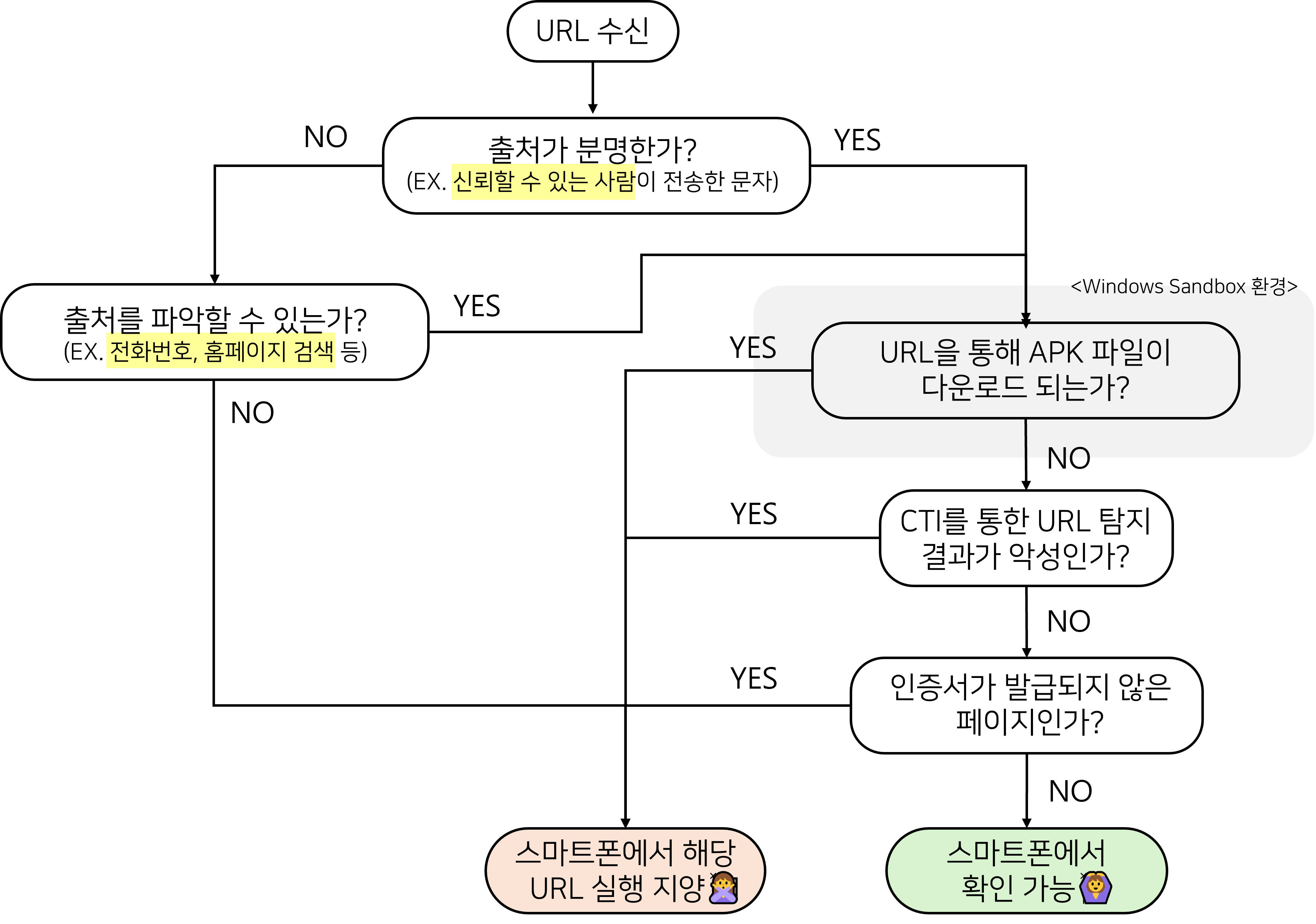

상황에 따른 URL 확인 방법

- 출처가 분명한 URL 수신 상황

영화에 나오는 이승우(이나미 父)의 스마트폰에 스파이웨어가 설치되는 상황을 말한다. 가족과 친구 사이에 오고 가는 메시지 속 URL의 경우 의심 정도가 낮아지기 때문에 바로 스마트폰에서 실행을 하기보다는 Windows에서 제공하는 가상머신인 샌드박스(Sandbox)에서 먼저 실행해볼 것을 추천한다.

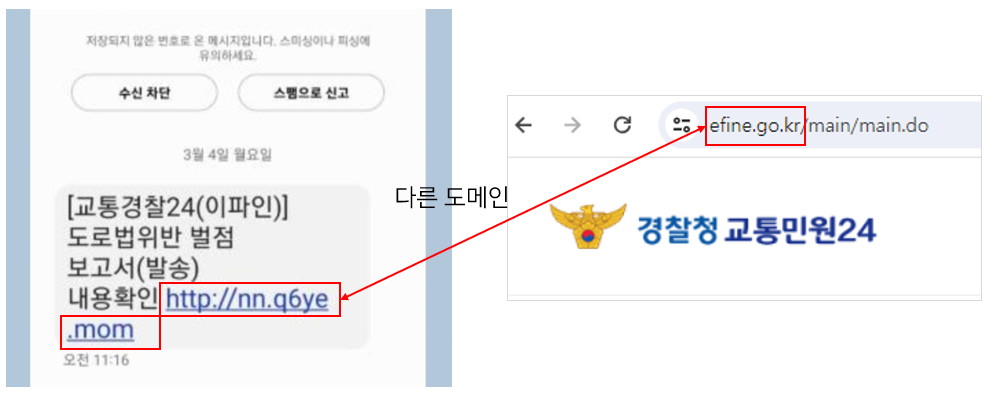

- 출처가 불분명한 URL 수신 상황

피싱 문자처럼 공공기관(경찰, 검찰 등)에서 URL을 포함한 문자를 전송된 상황을 포함하여 모르는 사람으로부터 문자가 전송된 상황을 말한다. URL을 클릭하게끔 유도하기에 해당 문자의 발신자를 확인하거나 URL의 도메인이 발신한 공공기관과 관련 있는지 검색을 해보는 것을 권고한다.

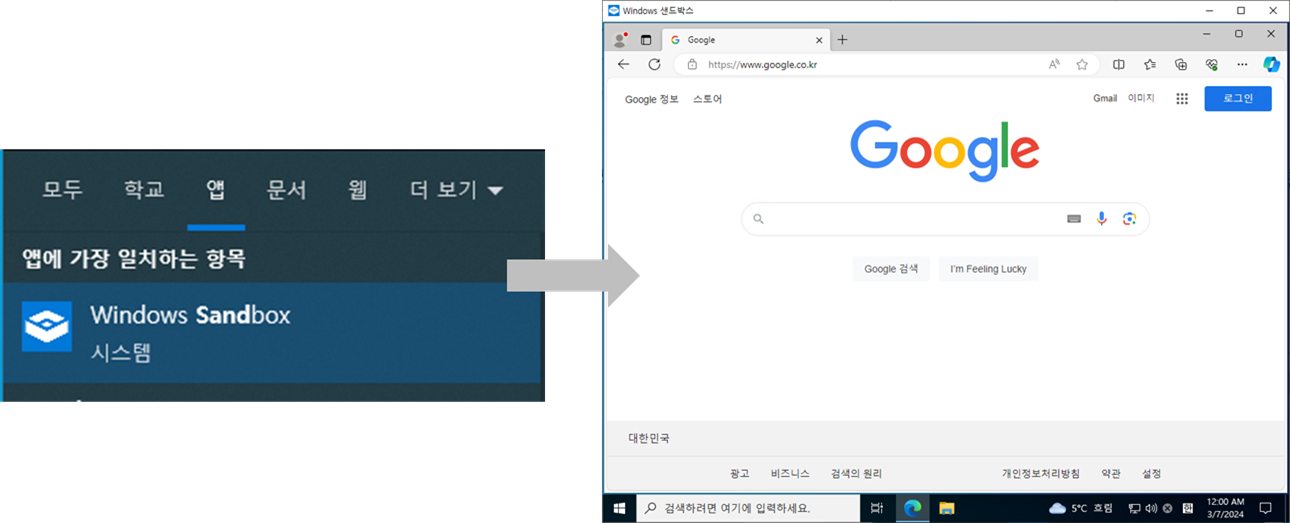

Windows Sandbox 사용 방법

URL을 클릭함으로써 악성 APK 파일을 다운로드하고 설치하는 상황을 방지하기 위해 로컬 컴퓨터와 무관한 환경에서 URL에 접속해 정상 URL인지 확인해보는 방법이 있다.

가상머신이란?

내가 사용하는 컴퓨터 안에 또 다른 컴퓨터 환경을 구현하는 기술로, 내 컴퓨터의 실제 환경과 유사하지만 독립적으로 동작하는 환경이어서 가상머신 안에서 악성코드가 동작하더라도 실제 컴퓨터 환경에는 영향을 미치지 않는다.

Windows에서 간단한 설정을 통해 가상머신인 Sandbox를 사용할 수 있다.

Windows Sandbox 활성화 방법

- Windows 시작 버튼을 클릭하여 '설정'에 들어간다.

- '앱 및 기능' 탭에서 '프로그램 및 기능' 을 클릭한다.

- 'Windows 기능 켜기/끄기'를 클릭하여 'Windows 기능' 창을 연다.

- 'Windows Sandbox'란을 선택하고 확인 버튼을 클릭한다.

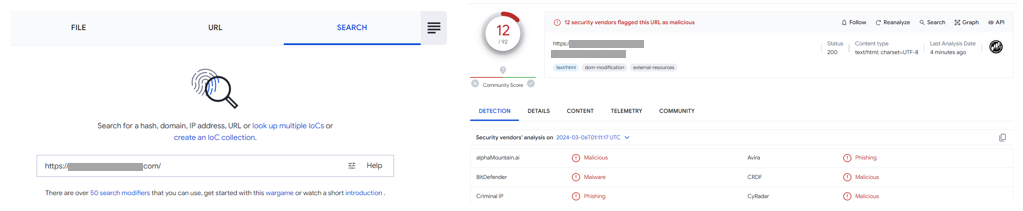

CTI 검색 엔진 사이트 사용 방법

CTI(Cyber Threat Intelligence, 사이버 위협 인텔리전스) 검색 엔진 사이트에 URL을 검색하여 악성 URL인지 확인할 수 있다.

CTI 사이트를 통해 알려진 사이버 위협에 대한 정보를 확인할 수 있다.

• VirusTotal: 70이상의 바이러스 검사 소프트웨어 제품을 사용하여 파일, URL, IP등을 검사하고 탐지한다.

• URL Scan: URL과 웹사이트를 스캔하여 의심스러운 사이트인지 확인한다.

• Criminal IP: AI 기반으로 악성 IP 주소, 악성 도메인을 판별하여 5 단계의 위험도로 제공한다.

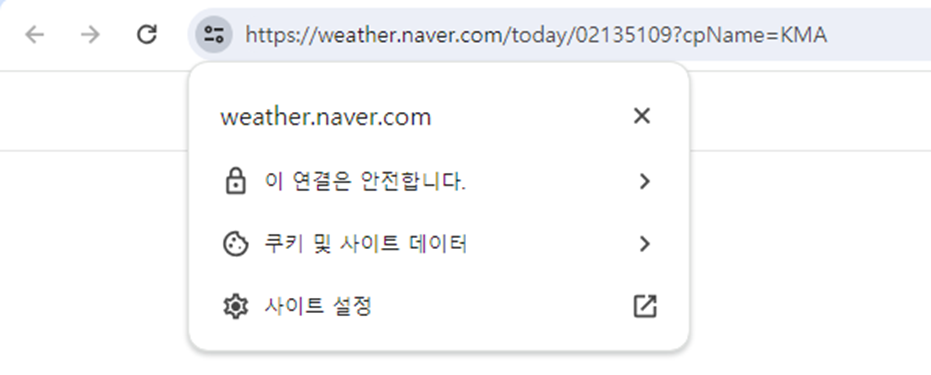

HTTPS 프로토콜 확인 방법

일반 사용자가 편하게 웹에 게시된 리소스를 검색할 수 있게 하는 URL의 시작 부분을 보면 대개 'http'나 'https'인 것을 볼 수 있다.

사용자가 웹 사이트를 방문하면 사용자 브라우저가 웹 서버에 HTTP 요청을 전송하고 웹 서버는 HTTP 응답하는데 사용되는 이 HTTP 프로토콜은 암호화되지 않은 데이터를 전송한다.

이를 보완하기 위해 나온 HTTPS 프로토콜의 경우 웹 사이트의 신뢰를 위해 독립된 인증 기관(CA)에서 SSL/TLS 인증서를 획득해야 한다.

정리하자면, 현재 방문하고자 하는 사이트가 'https'라면 적어도 'http'보다 안전한 사이트라고 판단할 수 있다.

마치며

넷플릭스 오리지널 '스마트폰을 떨어뜨렸을 뿐인데' 속 가상의 공격자인 오준영 공격 방법과 흐름을 실제 공격자 행위에 비추어 분석해봤다. 본 글을 통해 스마트폰 해킹 대응 방법이 쉽고 재밌게 보안을 이해하는데 도움이 되었길 바란다.

기회가 된다면 또 다른 미디어 속 사이버 보안 리뷰로 돌아올 예정이다. 😀