※ 해당 글은 이예나 선임연구원과 김예지 연구원과 같이 작성한 글입니다.

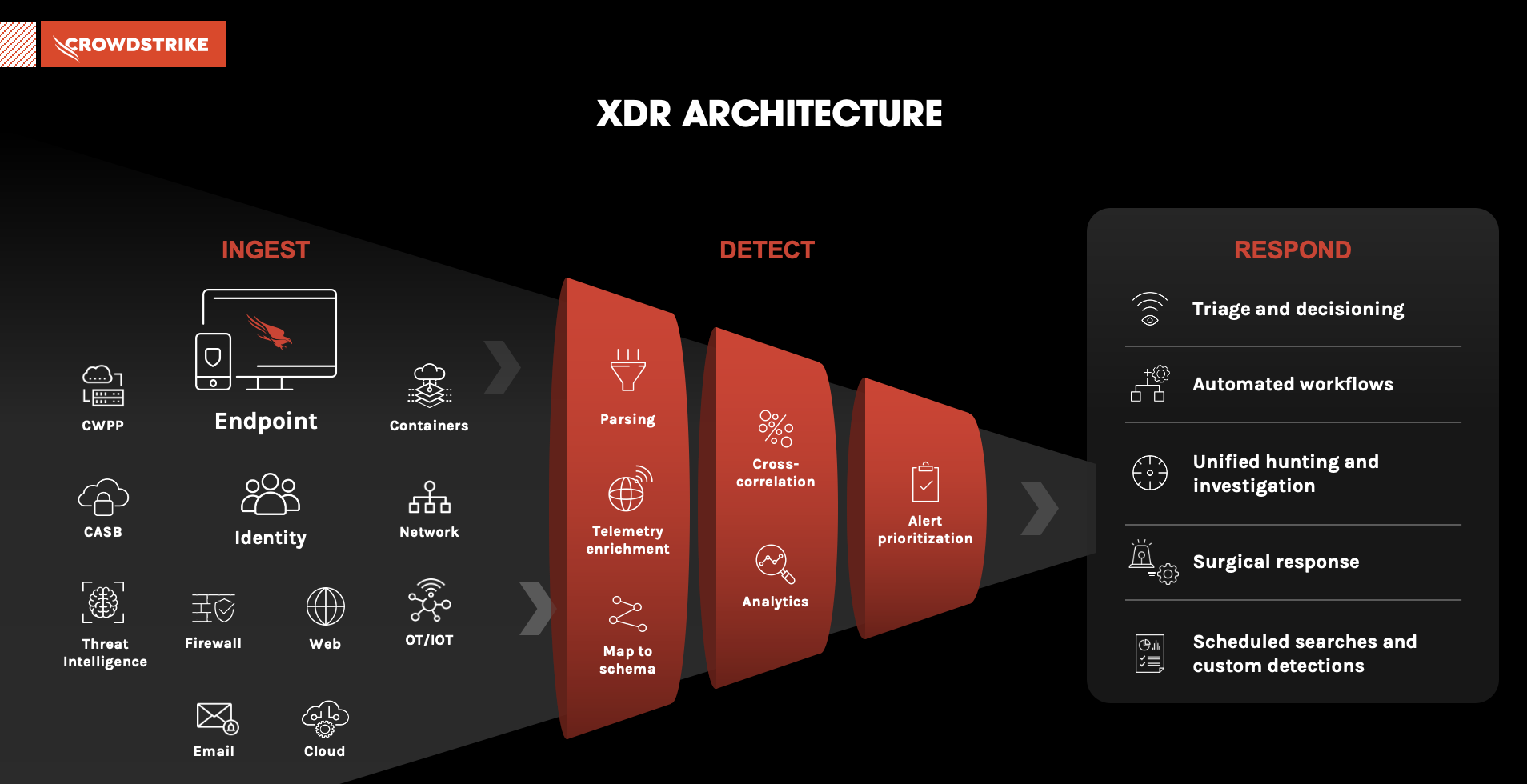

기술이 발전하면서 지속적으로 증가하는 침해 사고에 대응하기 위해 다수의 기업에서 EDR을 도입하고 있는 추세이다. 그러나, EDR을 도입한 후 담당자 또는 전문가의 부재로 이를 충분히 활용하지 못하는 기업이 다수 존재하는 것으로 확인됐다.

플레인비트는 앞서 언급한 문제점을 해결하기 위해 CERT-PLB 서비스를 오픈했으며, 서비스 준비 과정에서 다양한 벤더사의 EDR을 사용할 수 있는 기회를 얻을 수 있었다. 이 글에서는 침해 사고 대응 전문가의 입장에서의 글로벌 1위 EDR 솔루션인 CrowdStrike Falcon EDR의 활용 방안과 EDR을 통한 사고 대응 방법을 공유하고자 한다.

1. 서론

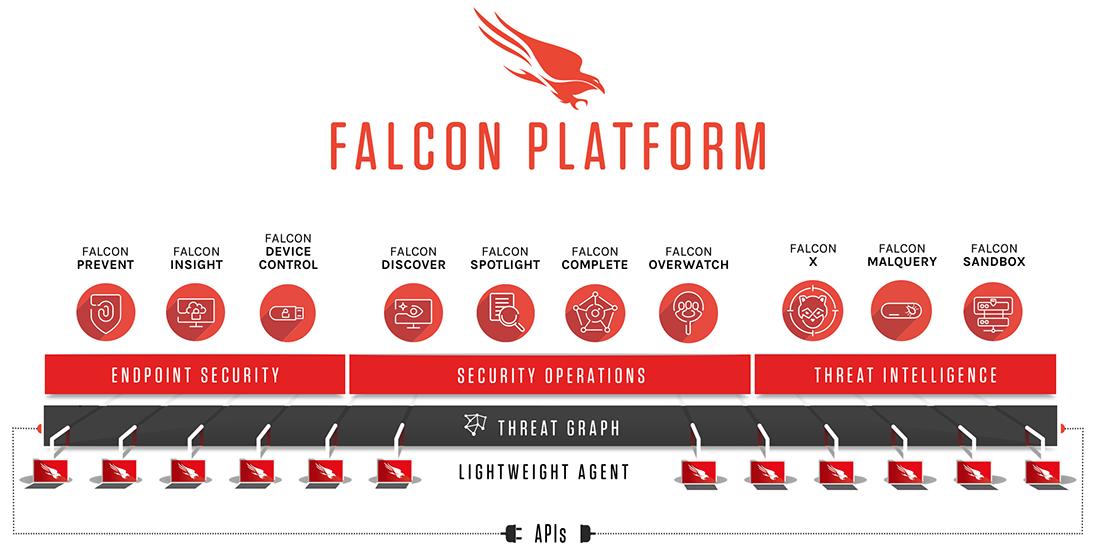

Falcon EDR은 다양한 플랫폼으로 구성되어 있으며, 원하는 모듈을 조합해 사용이 가능하다. 다음은 침해 사고 대응에 활용하기 좋은 모듈이다.

| 번호 | 이름 | 설명 |

|---|---|---|

| 1 | Falcon Prevent(EPP) | - 행위 기반의 Machine Learning 탐지 - Cloud를 통한 실시간 악성 행위 탐지 정책 업데이트 |

| 2 | Falcon Insight(EDR) | - 엔드포인트의 모든 활동 모니터링 및 위협 활동 자동 식별 - Real Time Response(RTR), 사고 조사 및 경고 대응을 통한 사전 예방 및 추적 |

| 3 | Falcon Intelligence | - Threat Intelligence 서비스 - 글로벌 위협에 대한 IoC 및 Malware 정보 |

| 4 | Falcon Sandbox | - 악성 파일 동적 분석 서비스 - 파일, 네트워크 메모리 및 프로세스 행위 파악 |

| 5 | Falcon Forensics | - 포렌식 기능을 통한 분석 수행 및 대시보드 제공 - 침해사고 조사 데이터 수집 및 분석 |

2. 테스트 방법

2.1. 테스트 개요

EDR은 AV(Anti-Virus)와 달리 '단일' 이벤트를 탐지하는 것이 아닌 프로세스, 네트워크 통신 등의 전체적인 기록을 저장하고 분석하는 보안 솔루션이다. 해당 솔루션을 통해 엔드포인트에서 실행되는 행위를 분석해 악성 행위를 탐지하고 후속 조치 할 수 있다.

- EDR: 행위 기반 분석을 통한 알려지지 않은 위협 식별

따라서, 실제 흔히 발생하는 공격 시나리오 설계하고 이를 기반으로 각 행위를 수행했을 때 얼마나 상세하게 Falcon EDR에서 탐지와 분석이 가능한지 테스트했다.

3. 테스트 결과

3.1. 이벤트 탐지 테스트 결과

Falcon EDR의 경우, Cloud를 통한 탐지 룰이 업데이트되기 때문에 사용자 정의 룰 외의 기본 룰을 사용해 위협 행위를 탐지할 수 있다. 다음은 설계된 가상의 시나리오로 공격이 진행됐을 경우에 확인된 이벤트 탐지 결과 목록이다.

| 번호 | 시나리오 | A사 | CrowdStrike | B사 |

|---|---|---|---|---|

| 1 | RDP 로그인 실패 | X | X | X |

| 2 | RDP 로그인 성공 | X | X | 사용자 정의 룰 |

| 3 | Lsass 덤프 시도 | 사용자 정의 룰 | 기본 룰, 사용자 정의 룰 | 사용자 정의 룰 |

| 4 | mimikatz 압축 해제 후 로컬 생성 | 사용자 정의 룰 | 기본 룰 | 사용자 정의 룰 |

| 5 | 공격자 계정 생성 | 사용자 정의 룰 | 기본 룰, 사용자 정의 룰 | 사용자 정의 룰 |

| 6 | 공격자 계정 관리자 권한 부여 | 사용자 정의 룰 | 사용자 정의 룰 | 사용자 정의 룰 |

| 7 | 네트워크 스캔 수행(Advanced IP Scanner) | 사용자 정의 룰 | 사용자 정의 룰 | 사용자 정의 룰 |

| 8 | 원격 로그인 성공(Administrator 계정) | 사용자 정의 룰 | X | 사용자 정의 룰 |

| 9 | 정보 유출을 위한 데이터 압축 | X | 기본 룰 | 사용자 정의 룰 |

| 10 | 압축 파일을 공격자 서버로 전송(WinSCP) | X | 기본 룰 | X |

| 11 | 랜섬웨어 실행(LockBit) | 기본 룰, 사용자 정의 룰 | 기본 룰 | 기본 룰 |

3.2. 위협 시나리오 기반 테스트 결과

Falcon EDR은 Endpoint에서 실행되는 동작에 대한 로그를 저장한다. 시나리오 기반의 행위에서 탐지된 결과를 확인했을 때, 대부분의 행위를 로깅하는 것을 확인했다. 공격자의 행위에 대한 로그만 사용해 침해 행위를 분석한 결과는 다음과 같다.

| 번호 | 행위 | 로깅 유무 |

|---|---|---|

| 1 | 무작위 대입 공격 후 로그인 성공 | 성공 이력 로깅 |

| 2 | 웹을 통한 악성 파일(mimikatz) 다운로드 | O |

| 3 | Lsass 덤프 및 mimikatz 실행 | O |

| 4 | 계정 생성 및 권한 부여 | O |

| 5 | 네트워크 스캔 및 내부 이동 | O |

| 6 | 데이터 수집 후 정보 유출 | O |

| 7 | 랜섬웨어 감염 | O |

시나리오 기반으로 수행한 행위와 각 행위에 대한 상세 탐지 결과는 다음과 같다.

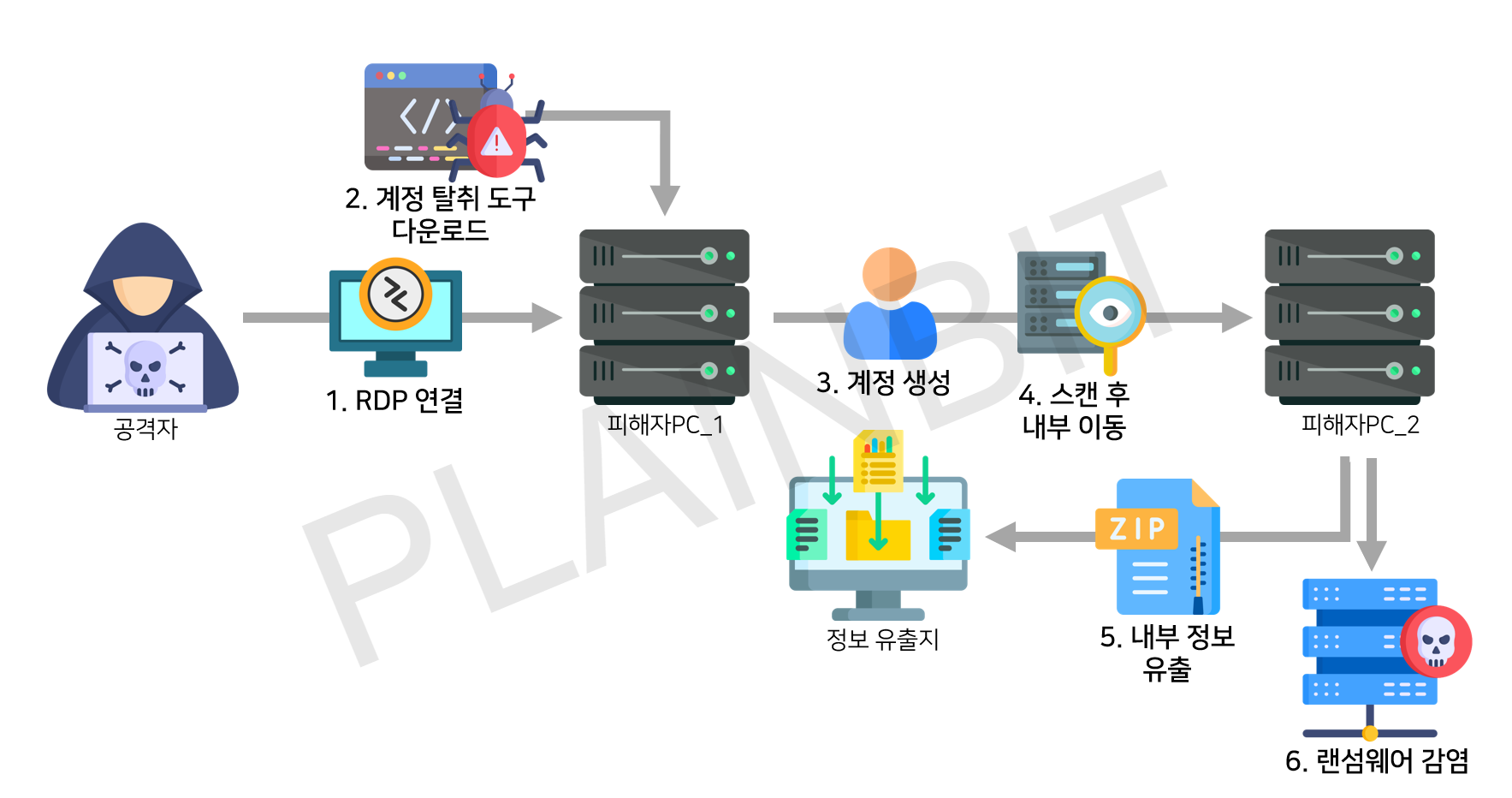

3.2.1. 무작위 대입 공격 후 로그인 성공

- 원격 데스크톱(RDP)을 사용해 무작위 대입 공격을 시도한 후 로그인에 성공해 내부 시스템으로 접근했다.

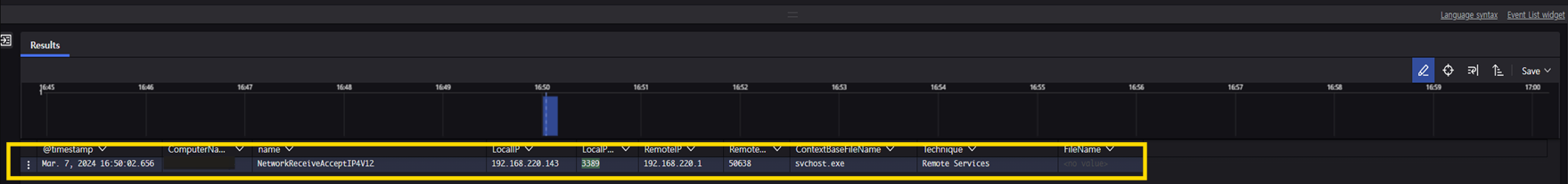

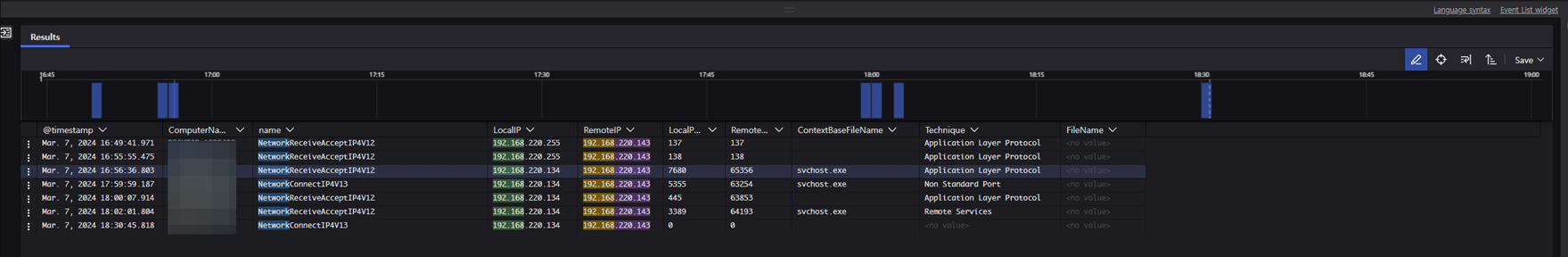

- 탐지 결과, 공격자의 접근 시도/실패 이력은 확인되지 않았으나 공격자가 접근에 성공하면서 네트워크 연결 성공 이력(NetworkReceiveAccept)이 저장됐다.

3.2.2. 웹을 통한 악성 파일 다운로드

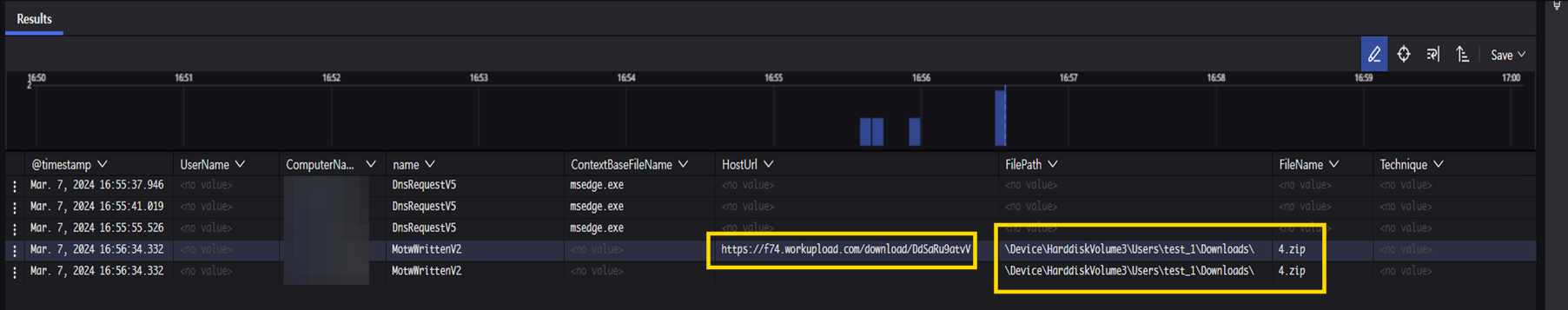

- 공격에 사용할 도구를 웹을 통해서 다운받았다.

- 탐지 결과, 웹 접근을 위한 DNS 질의(DnsRequest) 후 웹으로 접근(HostUrl)했으며 파일을 다운로드(FilePath, FileName)한 이력이 저장됐다.

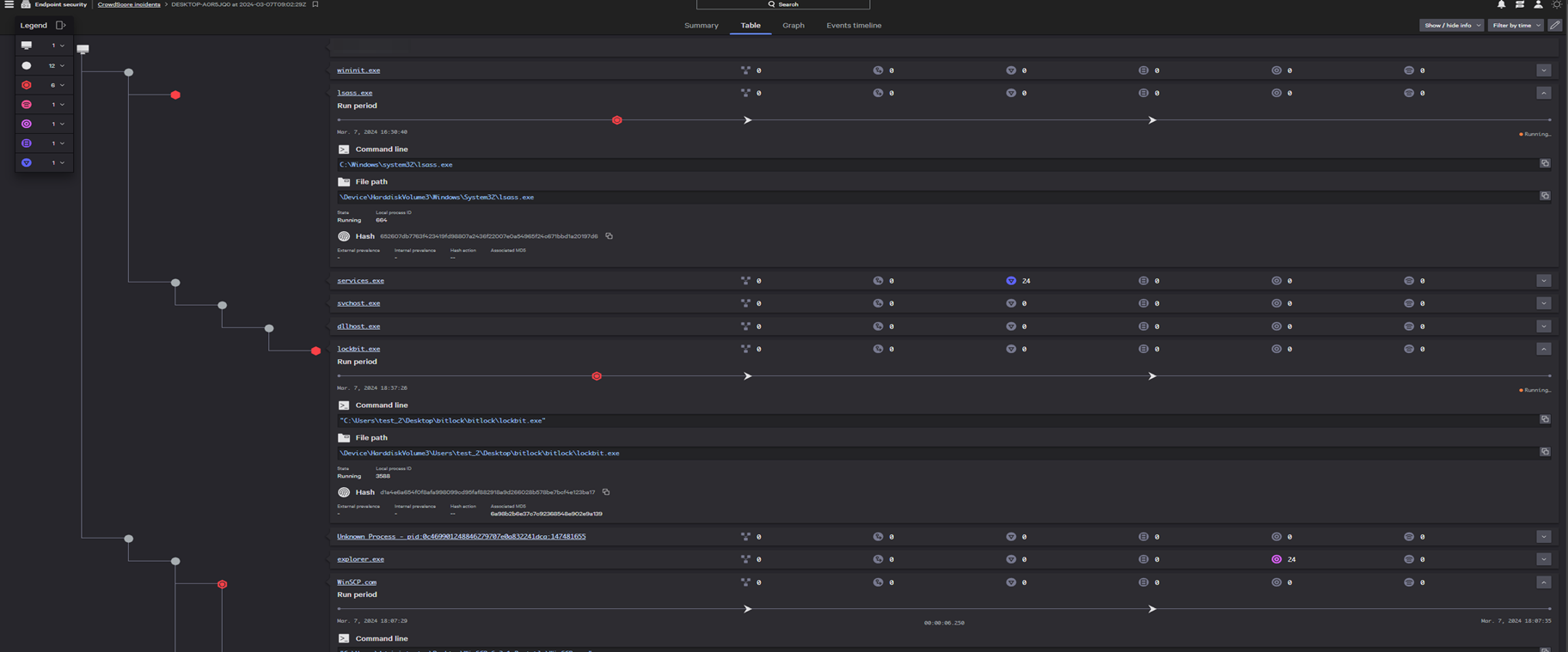

3.2.3. 자격증명 탈취

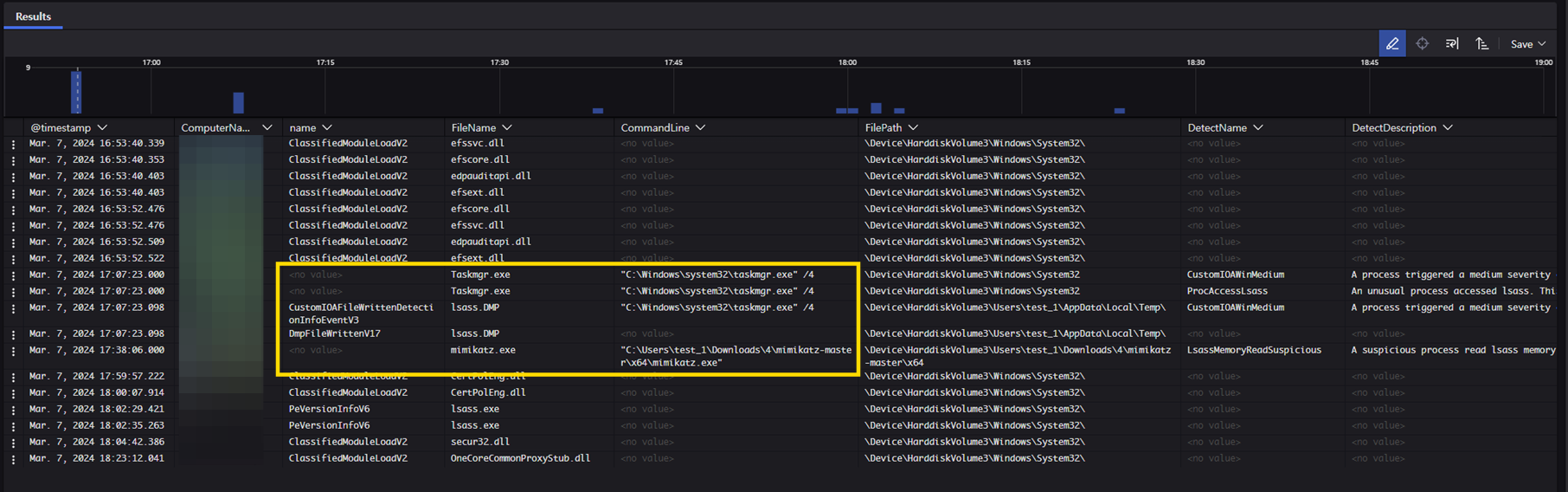

- 계정을 탈취하기 위해 lsass.exe 메모리 덤프를 시도했다.

- 탐지 결과, 자격 증명 탈취를 위한 작업 관리자(Taskmgr.exe), 악성 도구(mimikatz.exe)를 사용한 이력 및 덤프 파일(lsass.DMP)을 생성 이력이 저장됐다.

※ 실제 테스트 시 Falcon EDR에서 차단되어 실행되지 않았으나, 테스트를 위해 성공했음을 가정해 테스트를 진행했다.

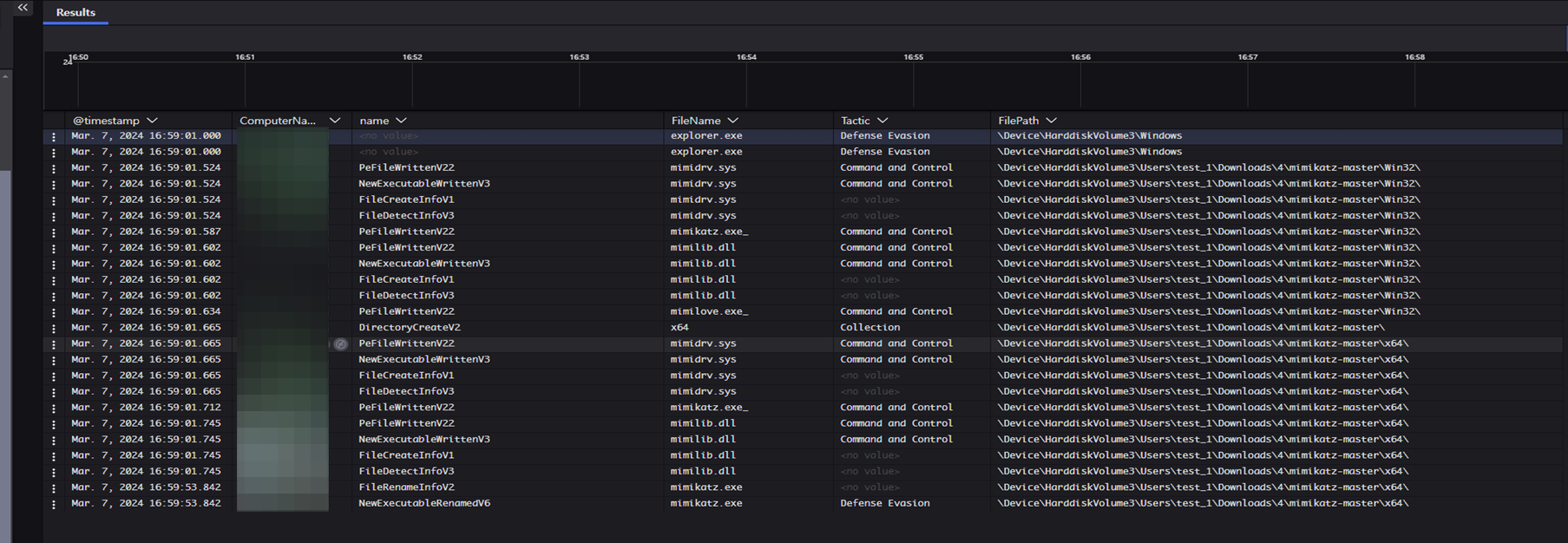

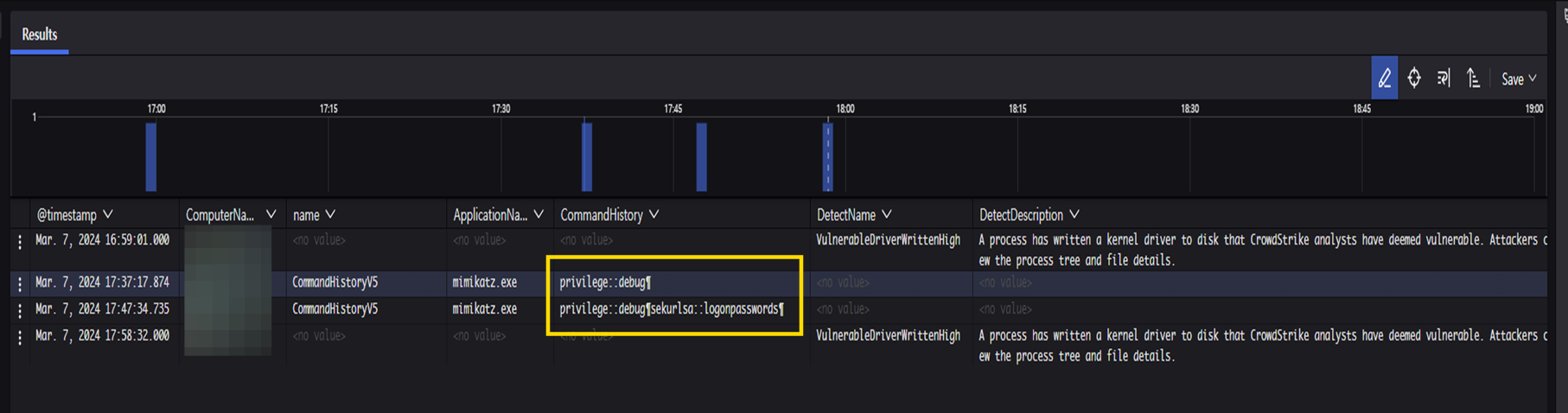

3.2.4. 악성 파일 실행

- 공격 도구(mimikatz.exe)를 실행한 후 계정 탈취 명령을 사용했다.

- 탐지 결과, mimikatz.exe에서 실행된 명령어(CommandHistory) 사용 이력이 저장됐다.

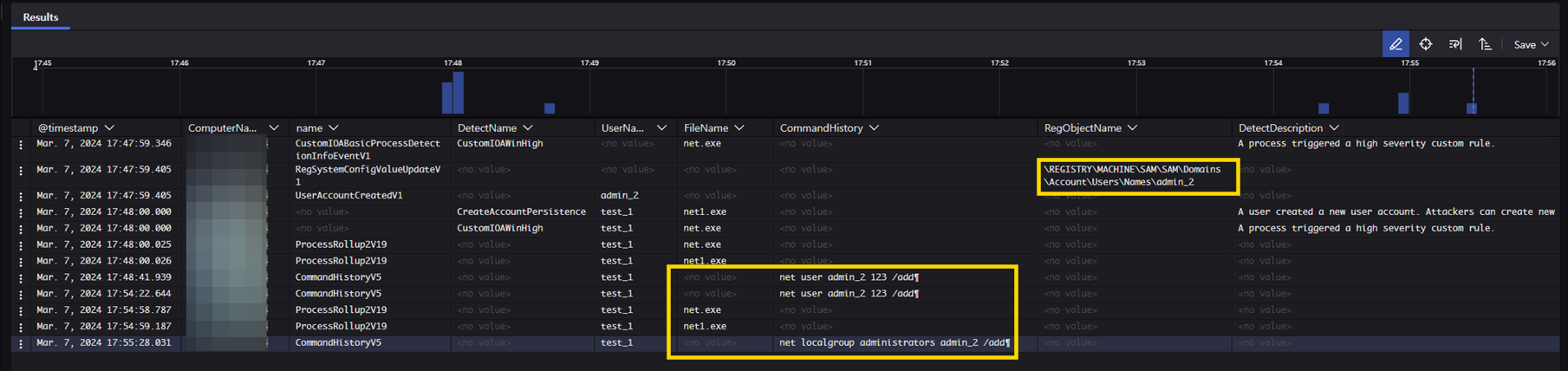

3.2.5. 계정 생성

- 권한 탈취에 성공한 후, 관리자 권한 계정을 생성하엿다.

- 탐지 결과, 공격자가 계정 생성 후 관리자 권한을 부여하는 명령어 실행 이력이 기록됐으며, 계정 관련 레지스트리 값이 업데이트된 이력(RegSystemConfigValueUpdate)이 기록됐다.

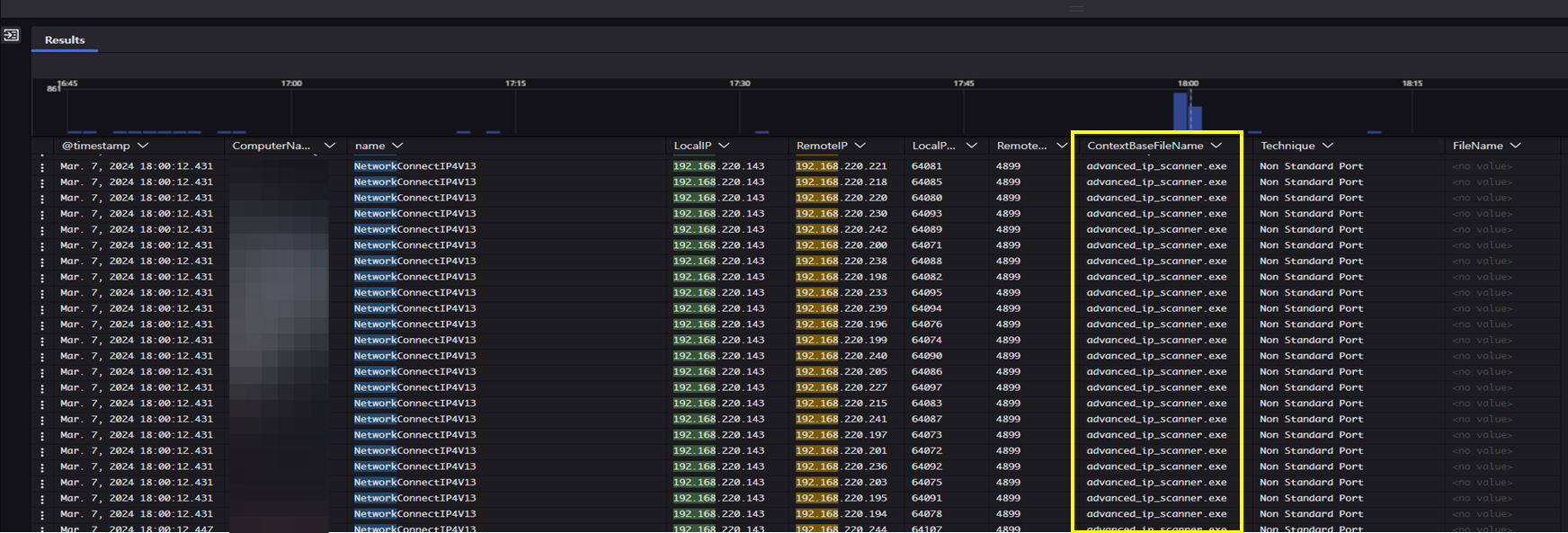

3.2.6. 내부 스캔

- 거점 생성 후 내부 전파를 위한 인프라 정보 수집용 네트워크 스캔을 진행했다.

- 탐지 결과, 실행된 스캔 도구(ContextBasesFileName)에서 내부 대역(192.168.220.0/24)으로 스캔을 시도한 이력이 저장됐다.

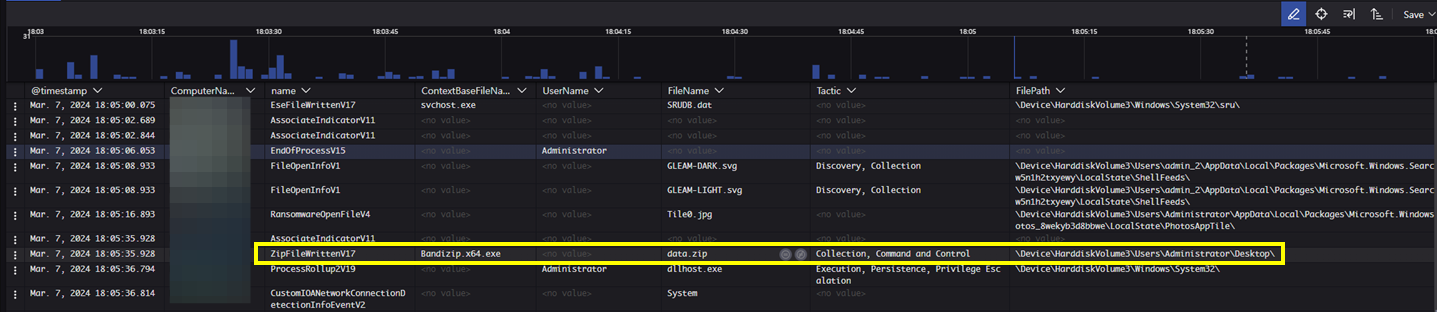

3.2.7. 정보 유출

- 주요 데이터를 수집한 후 압축 프로그램을 사용해 유출할 데이터 파일(data.zip)을 생성했다.

- 탐지 결과, 압축 프로그램(ContextBaseFileName)을 사용해 주요 정보를 압축한 파일이 생성된 이력이 저장됐다.

※ 최근에 발생하는 랜섬웨어 사고는 데이터를 암호화한 후 추가 피해를 위해 빈번하게 주요 정보를 유출하는 것으로 확인된다.

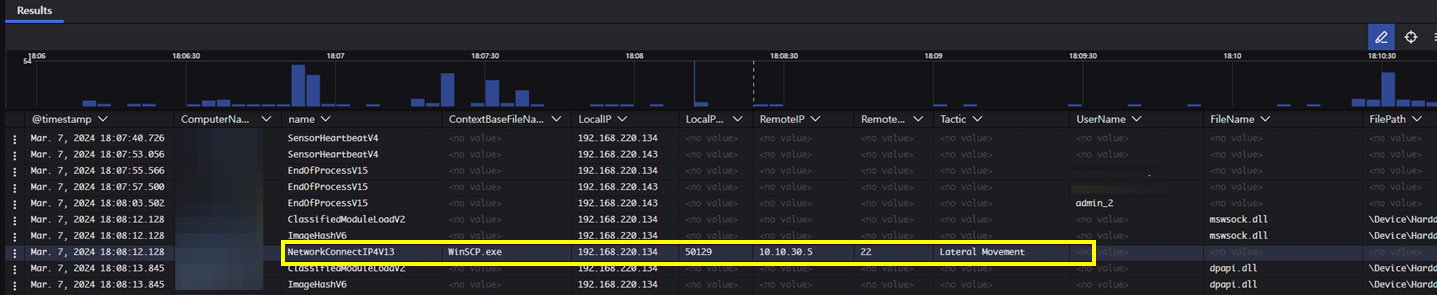

- 정보 유출지로 압축 파일을 전송하기 위해 원격 프로그램을 사용했다.

- 탐지 결과, 원격 프로그램(winSCP.exe)을 사용해 정보 유출지로 네트워크를 연결한 이력이 저장됐다.

3.2.8. 랜섬웨어 감염

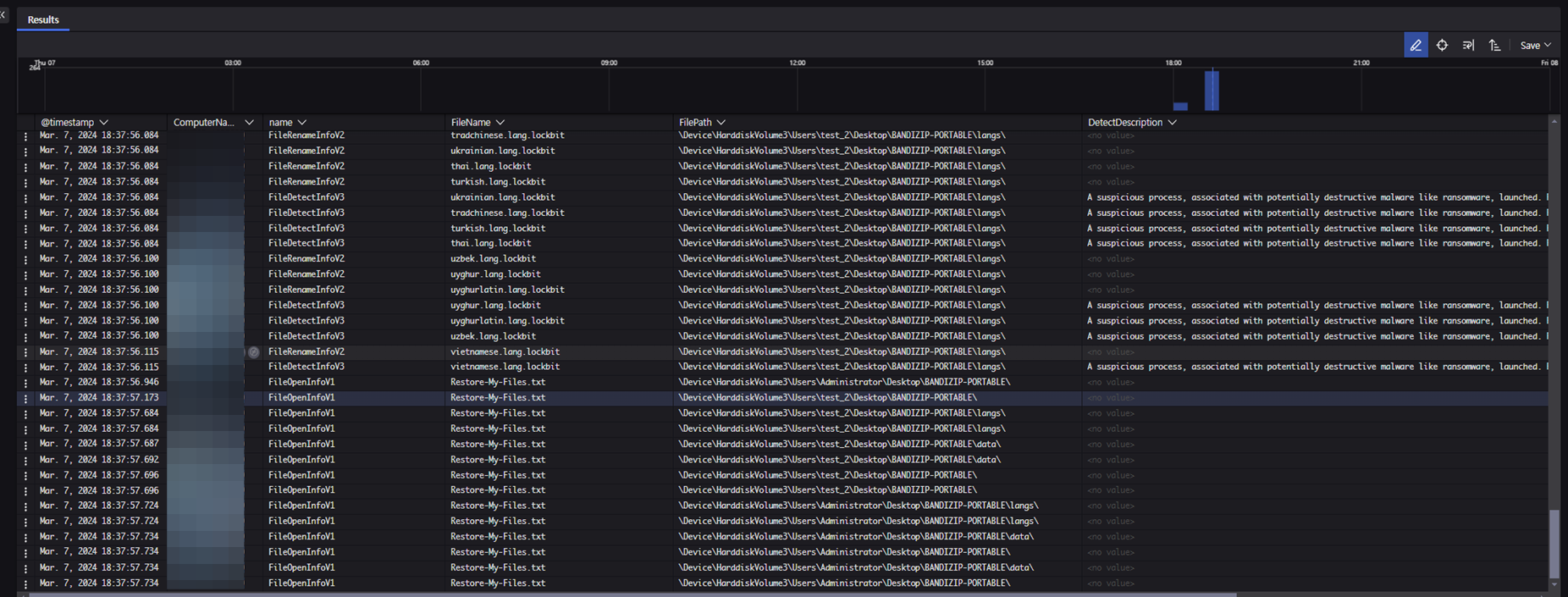

- 랜섬웨어 실행으로 인해 파일이 암호화되며 랜섬 노트가 다수의 경로에 생성됐다.

- 탐지 결과, 파일의 확장자가 변경(FileRenameInfo)됐으며 랜섬 노트가 생성(FileOpenInfo)된 이력이 기록됐다.

4. 사고 대응 시 EDR 활용 방법

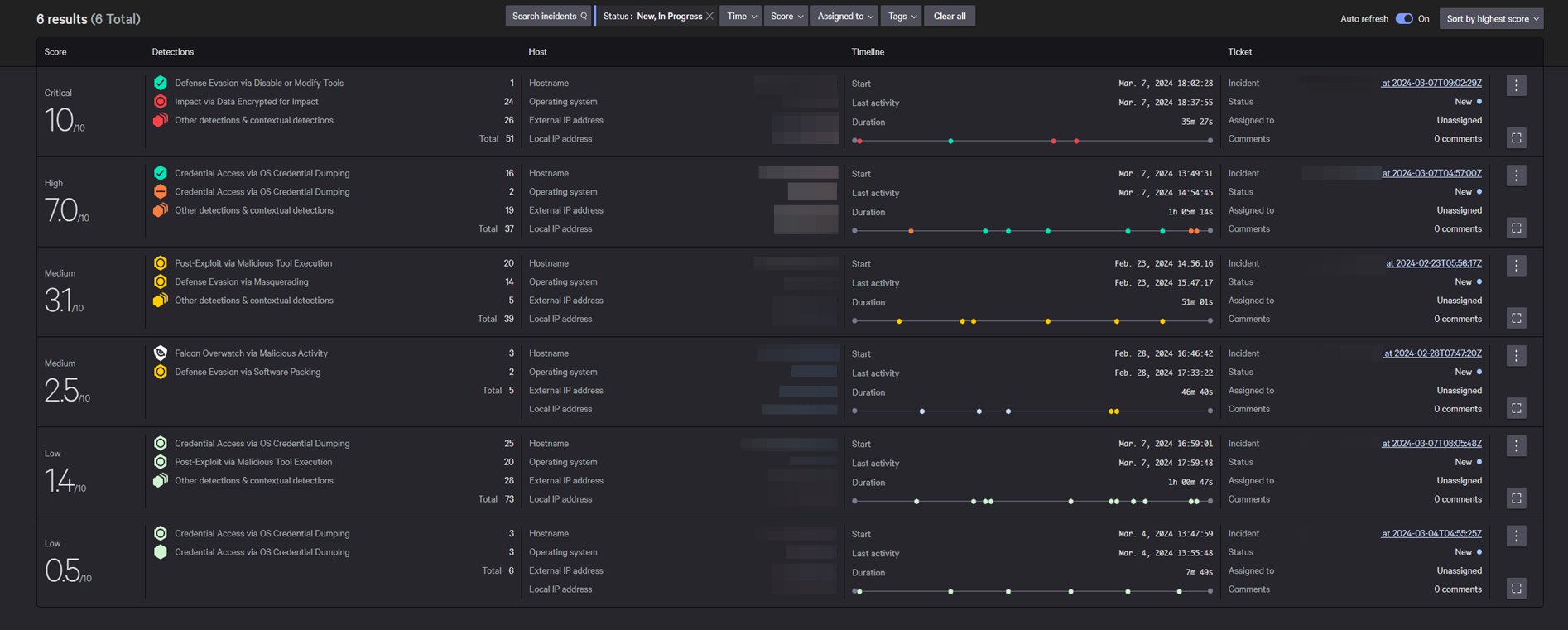

4.1. CrowdScore Incidents

- 테스트 결과, Falcon EDR에 저장된 사용자 행위 로그만으로 침해사고 분석이 가능한 것으로 파악됐다. 다만, 침해 사고 경험이 부족한 기업 담당자의 경우 아래와 같은 어려움이 존재한다.

- 다수의 이벤트 중 주요 악성 이벤트 파악

- 감염 의심 호스트 중 선 대응이 필요한 호스트 선정 및 대응 우선 순위 선정

- 어려움을 해결하기 위해 CrowdScore Incidents 기능을 사용할 수 있다.

- CrowdScore Incidents: 보안 이벤트 및 위협에 대한 종합적인 평가 및 점수를 제공해 보안 이벤트에 대한 위협의 심각성을 측정하는 서비스

엔드포인트에서 발생하는 이벤트에 대한 스코어 기반의 탐지를 하며, 측정된 스코어에 따라 보안 담당자는 우선순위를 두고 대응할 수 있다. 또한, 상세 페이지에서 스코어를 부여한 의심 행위에 대해 확인이 가능하다.

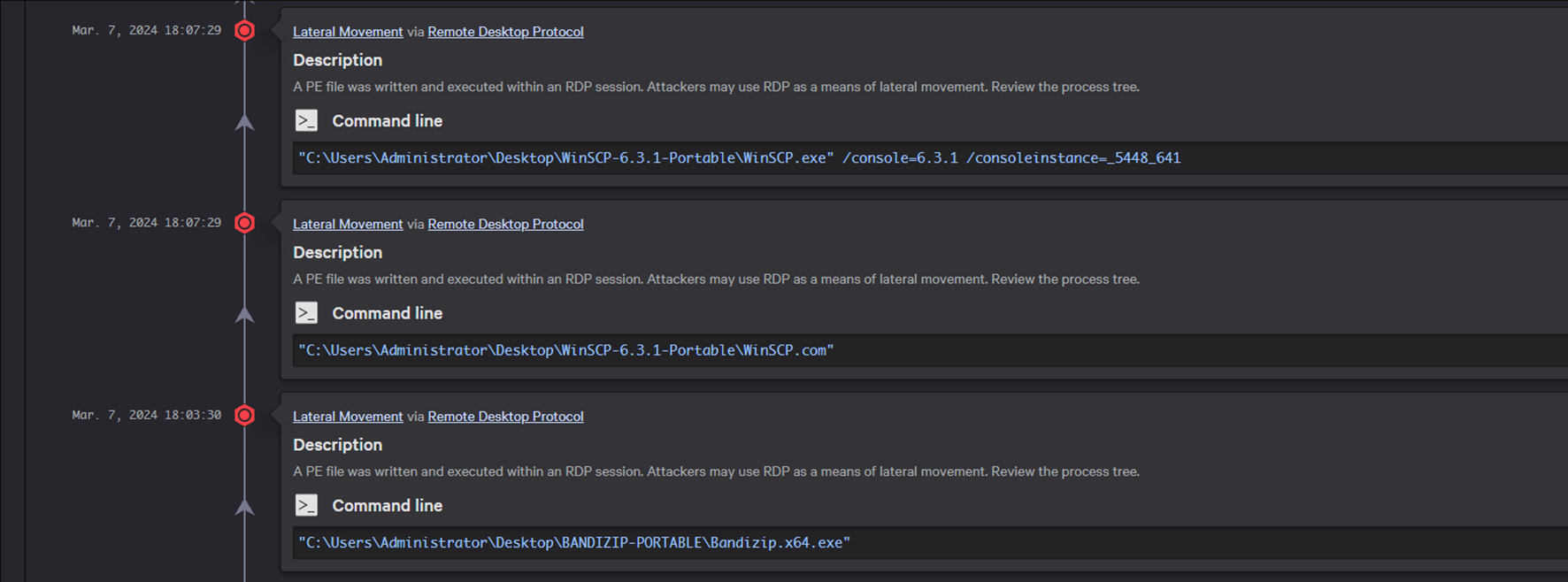

단일 이벤트에서는 위협 행위가 아닌 것이 전후 행위에 따라 위협 행위가 될 수 있으며, 이를 판단하는 것이 가능하다. 아래 [그림 17]은 공격자가 수행한 정보 유출 과정이 CrowdScore Incidents에서 탐지된 이력이다.

'파일 압축 후 전송'의 단일 행위로 악성 행위 유무를 확인할 수 없으나, 전후로 발생한 이벤트로 인해 의심 행위로 탐지됐다.

4.2. 로그 이벤트 활용

Falcon EDR은 Endpoint에서 실행되는 대부분의 행위에 대한 로그를 저장한다. 따라서, 주요 행위에 대한 로그 이벤트를 사전에 정의해 EDR을 사고 분석에 활용할 수 있다. 다음 항목은 사고 분석 시 주로 확인해야 할 이벤트 종류에 대해 정의했다.

- 네트워크 관련 이벤트

| 번호 | 이벤트 명 | 이벤트 설명 |

|---|---|---|

| 1 | NetworkConnectedIP4/6 | 네트워크 연결 시도 |

| 2 | NetworkListenIP4/6 | 네트워크 연결 성공 |

| 3 | NetworkReceiveAcceptIP4/6 | 네트워크 연결 성공 |

| 4 | NetworkCloseIP4/6 | 네트워크 연결 종료 |

| 5 | DnsRequest | DNS Request 시도 |

| 6 | AgentConnect | 세션 연결 |

- 파일 관련 이벤트

| 번호 | 이벤트 명 | 이벤트 설명 |

|---|---|---|

| 1 | FileCreateInfo | 파일 생성 |

| 2 | FileRenameInfo | 파일 이름 변경 |

| 3 | FileDetectInfo | 의심 파일 탐지 |

| 4 | FileOpenInfo | 파일 실행 |

| 5 | FileDeleteInfo | 파일 삭제 |

| 6 | (*파일유형)FileWritten ex) PeFileWritten, TarFileWritten |

(*파일 유형)의 속성 변경 |

- 프로세스 관련 이벤트

| 번호 | 이벤트 명 | 이벤트 설명 |

|---|---|---|

| 1 | ImageHash | 프로세스 실행 |

| 2 | EndOfProcess | 프로세스 종료 |

| 3 | InjectedThread | 쓰레드 인젝션 시도 |

| 4 | InjectedThreadFromUnsignedModule | 쓰레드 인젝션 시도 |

| 5 | ProcessExecOnSMBFile | SMB 프로토콜을 사용한 프로세스 실행 |

| 6 | ProcessInjection | 프로세스 인젝션 시도 |

- 기타 이벤트

| 번호 | 이벤트 명 | 이벤트 설명 |

|---|---|---|

| 1 | CreateService | 서비스 등록 |

| 2 | EventLogCleared | 감사 로그 삭제 |

| 3 | ZipFileWritten | 압축 파일 생성 |

| 4 | CommandHistory | 명령어 실행 |

| 5 | ScheduledTaskRegistered | 스케줄 등록 |

| 6 | UserAccountCreated | 사용자 계정 생성 |

| 7 | UserLogon | 로그인 성공 |

5. 종합해보면

CrowdStrike Falcon EDR은 시스템에서 발생하는 대부분의 행위에 대해 기록하고 있으며, IoC, IoA 등의 정보를 클라우드를 활용해 업데이트하고 있다. 침해 사고 대응 전문가의 입장에서 EDR에서 제공하는 정보를 활용 시 악성 행위를 파악하고 대응할 수 있을 것으로 판단됐다.

사용자 정의 정책 외 기본 룰로 공격자의 악성 행위를 파악할 수 있다는 점은 솔루션 운영 담당자의 시점에서 관리 포인트를 줄이는 장점으로 발휘될 것으로 보여진다.

다만, 좋은 EDR 솔루션을 도입하는 것만으로는 침해 사고를 빠르게 인지하고 대응할 수 없는 것이 현실이다. 사고 방지만큼 신속한 사고 인지 및 대응이 중요해진 현재, 보안 솔루션에 대한 관리 부재로 인한 침해 사고의 유휴 시간(Idle Time)을 줄이기 위한 고민이 필요할 것이다.

본 테스트를 통해 확인한 CrowdStrike Falcon EDR의 장점을 정리해보면 다음과 같다.

CrowdStrike Falcon EDR의 장점

- 숨겨진 공격 행위 탐지

- IOA 기반의 모니터링을 통해 의심스러운 행동을 자동으로 탐지

- CrowdStrike Intelligence와 연동해 기존 IOA와 매칭해 오탐률 개선

- 통합 Threat Intelligence

- CrowdStrike Adversary Intelligence 통합을 기반으로 악성으로 식별된 TTP 제공

- 이슈 관련 공격 정보 및 그룹에 대한 정보 제공

- Threat Hunting

- 내부 시스템에 잠재된 위협 탐지

- 로그 및 이벤트 검토를 통한 이상 징후 식별

- 신속한 사고 대응

- EndPoint 관련 수집 정보는 CrowdStrike Cloud 저장으로 빠른 사고 대응 지원

- 보안 관련 이벤트 추적을 통해 EndPoint 단의 행위에 대한 가시성 제공